Source : The Washington Post, Greg Miller

Traduit par les lecteurs du site Les-Crises

Pendant plus d’un demi-siècle, les gouvernements du monde entier ont fait confiance à une seule entreprise pour garder secrètes les communications de leurs espions, soldats et diplomates.

La société, Crypto AG, a obtenu sa première chance avec un contrat pour la construction de machines de codage pour les troupes américaines pendant la Seconde Guerre mondiale. Riche en liquidités, elle est devenue un fabricant dominant de dispositifs de cryptage pendant des décennies, naviguant sur des vagues de technologie allant des engrenages mécaniques aux circuits électroniques et, enfin, aux puces de silicium et aux logiciels.

La firme suisse a gagné des millions de dollars en vendant du matériel à plus de 120 pays jusqu’au début du 21e siècle. Parmi ses clients figuraient l’Iran, les juntes militaires d’Amérique latine, les rivaux nucléaires que sont l’Inde et le Pakistan, et même le Vatican.

Mais ce qu’aucun de ses clients n’a jamais su, c’est que Crypto AG était secrètement détenue par la CIA dans le cadre d’un partenariat hautement confidentiel avec les services de renseignement ouest-allemands. Ces agences d’espionnage ont truqué les dispositifs de la société afin de pouvoir facilement casser les codes que les pays utilisaient pour envoyer des messages cryptés.

Cet arrangement, qui dure depuis des décennies et qui compte parmi les secrets les plus étroitement gardés de la guerre froide, est mis à nu dans un historique classifié et complet de l’opération, obtenu par le Washington Post et la ZDF, un radiodiffuseur public allemand, dans le cadre d’un projet de reportage commun.

Le compte-rendu identifie les agents de la CIA qui ont dirigé le programme et les cadres de l’entreprise chargés de l’exécuter. Il retrace l’origine de l’entreprise ainsi que les conflits internes qui ont failli la faire dérailler. Il décrit comment les États-Unis et leurs alliés ont exploité la crédulité des autres nations pendant des années, prenant leur argent et volant leurs secrets.

L’opération, connue d’abord sous le nom de code « Thesaurus » puis « Rubicon », compte parmi les plus audacieuses de l’histoire de la CIA.

« C’était le coup du siècle dans le domaine du renseignement », conclut le rapport de la CIA. « Les gouvernements étrangers payaient grassement les États-Unis et l’Allemagne de l’Ouest pour avoir le privilège de faire lire leurs communications les plus secrètes par au moins deux (et peut-être jusqu’à cinq ou six) pays étrangers ».

À partir de 1970, la CIA et son homologue briseur de code, la National Security Agency, ont contrôlé presque tous les aspects des opérations de Crypto – présidant avec leurs partenaires allemands aux décisions d’embauche, concevant sa technologie, sabotant ses algorithmes et dirigeant ses objectifs de vente.

Ensuite, les espions américains et ouest-allemands se sont mis à l’écoute.

Ils ont surveillé les mollahs iraniens pendant la crise des otages de 1979, ont transmis des renseignements sur l’armée argentine à la Grande-Bretagne pendant la guerre des Malouines, ont suivi les campagnes d’assassinat des dictateurs sud-américains et ont surpris des responsables libyens se félicitant de l’attentat à la bombe de 1986 dans une discothèque de Berlin.

A gauche : Un hélicoptère de la Royal Navy décolle après avoir transporté les Royal Marines à Darwin, dans les îles Malouines, en 1982. Pendant la guerre des Malouines, des espions américains ont fourni des renseignements sur l’armée argentine à la Grande-Bretagne. (Paul Haley/Imperial War Museums/Getty Images) A droite : Un otage américain est guidé à l’extérieur de l’enceinte de l’ambassade américaine à Téhéran en 1979, après que des étudiants ont pris d’assaut l’ambassade et pris en otage son personnel diplomatique. Grâce à Crypto, les États-Unis ont surveillé les mollahs iraniens pendant la crise. (Kaveh Kazemi/Getty Images)

Le programme avait des limites. Les principaux adversaires de l’Amérique, dont l’Union soviétique et la Chine, n’ont jamais été des clients de Crypto. Leurs soupçons fondés sur les liens de la société avec l’Occident les protégeaient de toute exposition, bien que l’histoire de la CIA suggère que les espions américains ont beaucoup appris en surveillant les interactions des autres pays avec Moscou et Pékin.

Il y a également eu des brèches dans la sécurité qui ont mis Crypto sous les feux des projecteurs. Des documents publiés dans les années 1970 ont montré une correspondance étendue – et accablante – entre un pionnier de la NSA et le fondateur de Crypto. Des cibles étrangères ont été informées par les déclarations imprudentes de fonctionnaires, dont le président Ronald Reagan. Et l’arrestation en 1992 d’un commercial de Crypto en Iran, qui ne se rendait pas compte qu’il vendait du matériel truqué, a déclenché une « tempête de publicité » dévastatrice, selon l’histoire de la CIA.

Mais l’étendue réelle des relations de la société avec la CIA et son homologue allemand n’a jamais été révélée jusqu’à présent.

L’agence d’espionnage allemande, le BND, en est venue à croire que le risque d’exposition était trop grand et a quitté l’opération au début des années 1990. Mais la CIA a racheté la participation des Allemands et a simplement continué, en pressurant Crypto de toute sa richesse en matière d’espionnage jusqu’en 2018, date à laquelle l’agence a vendu les actifs de la société, selon les responsables actuels et anciens.

L’importance de l’entreprise sur le marché mondial de la sécurité avait alors diminué, écrasée par la diffusion de la technologie de cryptage en ligne. Autrefois l’apanage des gouvernements et des grandes entreprises, le cryptage renforcé est aujourd’hui aussi omniprésent que les applications sur les téléphones portables.

Malgré cela, l’opération Crypto est pertinente pour l’espionnage moderne. Sa portée et sa durée permettent d’expliquer comment les États-Unis ont développé un appétit insatiable pour la surveillance mondiale qui a été révélé en 2013 par Edward Snowden. On retrouve également des échos de Crypto dans les soupçons qui planent sur les sociétés modernes ayant des liens présumés avec des gouvernements étrangers, notamment la société russe anti-virus Kaspersky, une application de textos liée aux Émirats arabes unis et le géant chinois des télécommunications Huawei.

Cette histoire est basée sur l’histoire de la CIA et un récit parallèle de la BND, également obtenu par The Post et la ZDF, et sur des entretiens avec des responsables actuels et anciens des services de renseignement occidentaux ainsi qu’avec des employés de Crypto. Beaucoup ont parlé de la condition de l’anonymat, citant la sensibilité du sujet.

Il est difficile de surestimer l’extraordinaire histoire de la CIA et du BND. Les dossiers sensibles des services de renseignement sont périodiquement déclassifiés et rendus publics. Mais il est extrêmement rare, voire sans précédent, d’apercevoir des histoires internes faisant autorité sur toute une opération secrète. Le Post a pu lire tous les documents, mais la source du matériel a insisté pour que seuls des extraits soient publiés.

La CIA et le BND ont refusé de faire des commentaires, bien que les responsables américains et allemands n’aient pas contesté l’authenticité des documents. Le premier est un compte-rendu de 96 pages sur l’opération menée en 2004 par le Centre d’étude du renseignement de la CIA, une branche historique interne. Le second est une histoire orale compilée par les responsables des services de renseignement allemands en 2008.

Le chevauchement des comptes révèle les frictions entre les deux partenaires en matière d’argent, de contrôle et de limites éthiques, les Allemands de l’Ouest étant souvent horrifiés par l’enthousiasme avec lequel les espions américains ont souvent ciblé leurs alliés.

Mais les deux parties décrivent l’opération comme un succès qui dépasse leurs prévisions les plus folles. À certains moments, y compris dans les années 1980, la Crypto représentait environ 40 % des câbles diplomatiques et autres transmissions de gouvernements étrangers que les cryptanalystes de la NSA décodaient et exploitaient à des fins de renseignement, selon les documents.

Pendant tout ce temps, Crypto a généré des millions de dollars de profits que la CIA et le BND ont répartis et investis dans d’autres opérations.

L’enseigne de Crypto est toujours visible au sommet de son ancien siège social près de Zug, en Suisse, bien que la société ait été liquidée en 2018. (Jahi Chikwendiu/The Washington Post)

Les produits de Crypto sont toujours utilisés dans plus d’une douzaine de pays à travers le monde, et son enseigne orange et blanche est toujours présente sur le bâtiment du siège social de l’entreprise, près de Zug, en Suisse. Mais la société a été démembrée en 2018, liquidée par des actionnaires dont l’identité a été définitivement protégée par les lois byzantines du Liechtenstein, une minuscule nation européenne dont la réputation de secret financier est semblable à celle des îles Caïmans.

Deux sociétés ont acheté la plupart des actifs de Crypto. La première, CyOne Security, a été créée dans le cadre d’un rachat par la direction et vend désormais des systèmes de sécurité exclusivement au gouvernement suisse. L’autre, Crypto International, a repris la marque et les activités internationales de l’ancienne société.

Chacune a insisté sur le fait qu’elle n’avait aucun lien permanent avec un service de renseignement, mais une seule a affirmé ne pas être au courant de la propriété de la CIA. Leurs déclarations répondaient aux questions de The Post, de la ZDF et du diffuseur suisse SRF, qui avaient également accès aux documents.

CyOne a des liens plus substantiels avec la société Crypto, aujourd’hui dissoute, notamment le fait que le directeur général de la nouvelle société a occupé le même poste à Crypto pendant près de deux décennies de propriété par la CIA.

Un porte-parole de CyOne a refusé d’aborder tout aspect de l’histoire de Crypto AG, mais a déclaré que la nouvelle société n’avait « aucun lien avec des services de renseignement étrangers ».

Andreas Linde, le président de la société qui détient désormais les droits sur les produits et les activités internationales de Crypto, a déclaré qu’il n’avait aucune connaissance des relations de la société avec la CIA et la BND avant d’être confronté aux faits présentés dans cet article.

« Nous, chez Crypto International, n’avons jamais eu de relations avec la CIA ou le BND – et veuillez me citer », a-t-il déclaré dans une interview. « Si ce que vous dites est vrai, alors je me sens absolument trahi, et ma famille se sent trahie, et je sens qu’il y aura beaucoup d’employés qui se sentiront trahis ainsi que des clients. »

Le gouvernement suisse a annoncé mardi qu’il lançait une enquête sur les liens de Crypto AG avec la CIA et la BND. Au début de ce mois, les autorités suisses ont révoqué la licence d’exportation de Crypto International.

Le moment où la Suisse a pris ces mesures était curieux. Les documents de la CIA et du BND indiquent que les responsables suisses devaient connaître depuis des décennies les liens de Crypto avec les services d’espionnage américains et allemands, mais qu’ils ne sont intervenus qu’après avoir appris que des organes de presse étaient sur le point de dévoiler l’accord.

Les histoires, qui ne disent pas quand ni si la CIA a mis un terme à son implication, comportent les inévitables biais des documents rédigés du point de vue des architectes de l’opération. Ils dépeignent le Rubicon comme un triomphe de l’espionnage, qui a aidé les États-Unis à s’imposer pendant la guerre froide, à surveiller des dizaines de régimes autoritaires et à protéger les intérêts des États-Unis et de leurs alliés.

Les journaux évitent largement les questions plus troublantes, notamment sur ce que les États-Unis savaient – et ce qu’ils ont fait ou n’ont pas fait – au sujet des pays qui ont utilisé des machines Crypto alors qu’ils étaient engagés dans des complots d’assassinat, des campagnes de nettoyage ethnique et des violations des droits de l’homme.

Les révélations contenues dans les documents peuvent fournir des raisons de réexaminer si les États-Unis étaient en mesure d’intervenir dans les atrocités internationales, ou au moins de les exposer, et s’ils ont choisi de ne pas le faire parfois pour préserver leur accès à des flux de renseignements précieux.

Les dossiers ne traitent pas non plus de questions éthiques évidentes au cœur de l’opération : la tromperie et l’exploitation d’adversaires, d’alliés et de centaines d’employés involontaires de Crypto. Nombreux sont ceux qui ont parcouru le monde pour vendre ou entretenir des systèmes truqués sans se douter qu’ils le faisaient au péril de leur propre sécurité.

Juerg Spoerndli est un ingénieur électricien qui a travaillé pendant 16 ans chez Crypto. Des employés trompés ont déclaré que les révélations sur l’entreprise ont renforcé le sentiment de trahison, d’eux-mêmes et des clients. (Jahi Chikwendiu/The Washington Post)

Lors de récentes interviews, des employés trompés – même ceux qui en étaient venus à soupçonner pendant leur temps chez Crypto que l’entreprise coopérait avec les services de renseignement occidentaux – ont déclaré que les révélations contenues dans les documents ont renforcé le sentiment de trahison, d’eux-mêmes et des clients.

« Vous pensez que vous faites du bon travail et que vous sécurisez quelque chose », a déclaré Juerg Spoerndli, un ingénieur électricien qui a passé 16 ans chez Crypto. « Et puis vous réalisez que vous avez trompé ces clients. »

Ceux qui ont mené le programme clandestin ne s’excusent pas.

« Est-ce que j’ai des scrupules ? Zéro », a déclaré Bobby Ray Inman, qui a été directeur de la NSA et directeur adjoint de la CIA à la fin des années 70 et au début des années 80. « C’était une source de communication très précieuse sur de grandes parties du monde importantes pour les décideurs politiques américains ».

Boris Hagelin, le fondateur de Crypto, et sa femme arrivent à New York en 1949. Hagelin s’est enfui aux États-Unis lorsque les nazis ont occupé la Norvège en 1940. (Archives Bettmann)

Une opération de déni

Cette opération tentaculaire et sophistiquée est née de la nécessité pour l’armée américaine de disposer d’un dispositif de cryptage rudimentaire mais efficace.

Boris Hagelin, le fondateur de Crypto, était un entrepreneur et un inventeur né en Russie, mais qui s’est enfui en Suède lorsque les bolcheviks ont pris le pouvoir. Il s’est à nouveau enfui aux États-Unis lorsque les nazis ont occupé la Norvège en 1940.

Il a apporté avec lui une machine de cryptage qui ressemblait à une boîte à musique renforcée, avec une solide manivelle sur le côté et un assemblage d’engrenages et de roues à picots métalliques sous un boîtier en métal solide.

Elle n’était pas aussi élaborée, ni aussi sûre, que les machines Enigma utilisées par les nazis. Mais le M-209 de Hagelin, comme on l’appelait, était portable, actionné à la main et parfait pour les troupes en mouvement. Les photos montrent des soldats avec les boîtes de huit livres – de la taille d’un livre épais – attachées à leurs genoux. De nombreux appareils de Hagelin ont été conservés dans un musée privé à Eindhoven, aux Pays-Bas.

A gauche : Marc Simons et Paul Reuvers ont fondé le Crypto Museum à Eindhoven, aux Pays-Bas. Le musée virtuel a préservé de nombreux appareils de Hagelin. (Jahi Chikwendiu/The Washington Post) A droite : La machine de cryptage M-209 d’Hagelin avait une manivelle sur le côté et un ensemble d’engrenages et de roues à picots en métal sous un boîtier en métal résistant. Portable et actionné à la main, il était principalement utilisé pour des messages tactiques sur les mouvements de troupes. (Jahi Chikwendiu/The Washington Post)

L’envoi d’un message sécurisé avec l’appareil était fastidieux. L’utilisateur devait faire tourner un cadran, lettre par lettre, et appuyer sur la manivelle. Les engrenages cachés tournaient et crachaient un message chiffré sur une bande de papier. Un officier des transmissions devait ensuite transmettre ce message brouillé en code Morse à un destinataire qui inversait la séquence.

La sécurité était si faible qu’on supposait que presque n’importe quel adversaire pouvait déchiffrer le code avec suffisamment de temps. Mais cela prenait des heures. Et comme ces derniers étaient principalement utilisés pour des messages tactiques sur les mouvements de troupes, le temps que les nazis décodent un signal, sa validité avait probablement disparu.

Au cours de la guerre, environ 140 000 M-209 ont été construits à l’usine de machines à écrire Smith Corona à Syracuse, N.Y., dans le cadre d’un contrat de l’armée américaine d’une valeur de 8,6 millions de dollars avec Crypto. Après la guerre, Hagelin est retourné en Suède pour rouvrir son usine, apportant avec lui une fortune personnelle et un sentiment de loyauté de toute une vie envers les États-Unis.

Malgré cela, les espions américains ont gardé un œil vigilant sur ses opérations d’après-guerre. Au début des années 1950, il a mis au point une version plus avancée de sa machine de guerre, avec une nouvelle séquence mécanique « irrégulière » qui a momentanément déconcerté les casseurs de codes américains.

Alarmés par les capacités du nouveau CX-52 et d’autres dispositifs envisagés par Crypto, les responsables américains ont commencé à discuter de ce qu’ils ont appelé le « problème Hagelin ».

C’était « l’âge des ténèbres de la cryptologie américaine », selon l’histoire de la CIA. Les Soviétiques, les Chinois et les Nord-Coréens utilisaient des systèmes de codage qui étaient pratiquement impénétrables. Les agences d’espionnage américaines craignaient que le reste du monde ne sombre également si les pays pouvaient acheter des machines sécurisées chez Hagelin.

Les Américains avaient plusieurs points de levier sur Hagelin : son affinité idéologique pour le pays, son espoir que les États-Unis restent un client important et la menace voilée qu’ils pourraient nuire à ses perspectives en inondant le marché avec les M-209 excédentaires de la guerre.

Le Service de renseignement sur les transmissions de l’armée américaine était dirigé par William Friedman, au centre, au milieu des années 1930. Les autres membres, de gauche à droite : Herrick F. Bearce, Solomon Kullback, le capitaine Harold G. Miller de l’armée américaine, Louise Newkirk Nelson, assise, Abraham Sinkov, le lieutenant L.T. Jones des garde-côtes américains et Frank B. Rowlett. (Fotosearch/Getty Images)

Les États-Unis disposent également d’un atout plus crucial : William Friedman. Largement considéré comme le père de la cryptologie américaine, Friedman connaissait Hagelin depuis les années 1930. Ils avaient forgé une amitié de longue date à partir de leurs antécédents et de leurs intérêts communs, notamment leur héritage russe et leur fascination pour les complexités du cryptage.

Il n’y aurait peut-être jamais eu d’opération Rubicon si les deux hommes ne s’étaient pas serré la main lors du tout premier accord secret entre Hagelin et les services de renseignement américains au cours d’un dîner au Cosmos Club à Washington en 1951.

L’accord prévoyait que Hagelin, qui avait transféré sa société en Suisse, restreigne les ventes de ses modèles les plus sophistiqués aux pays approuvés par les États-Unis. Les pays ne figurant pas sur cette liste allaient voir leurs systèmes vieillir et se fragiliser. Hagelin serait dédommagé pour les ventes perdues, jusqu’à 700 000 dollars d’avance.

Il a fallu des années aux États-Unis pour respecter l’accord, alors que les hauts fonctionnaires de la CIA et le prédécesseur de la NSA se chamaillaient sur les termes et la sagesse du plan. Mais Hagelin a respecté l’accord dès le début, et au cours des deux décennies suivantes, ses relations secrètes avec les agences de renseignement américaines se sont intensifiées.

En 1960, la CIA et Hagelin ont conclu un « accord de licence » selon lequel il recevait 855 000 dollars pour renouveler son engagement à l’égard de l’accord de la poignée de main. L’agence lui a versé 70 000 dollars par an sous forme d’acompte et a commencé à donner à sa société des apports en espèces de10 000 dollars pour les dépenses de « marketing » afin de s’assurer que Crypto – et non d’autres start-up dans le domaine du cryptage – bloque les contrats avec la plupart des gouvernements du monde.

Il s’agissait d’une « opération de démenti » classique dans le jargon des services de renseignement, un plan conçu pour empêcher les adversaires d’acquérir des armes ou des technologies qui leur donneraient un avantage. Mais ce n’était que le début de la collaboration de Crypto avec les services de renseignement américains. En une décennie, l’ensemble de l’opération appartenait à la CIA et à la BND.

En 1967, Crypto a lancé le H-460, une machine entièrement électronique dont le fonctionnement interne a été conçu par la NSA. (Jahi Chikwendiu/The Washington Post)

Un monde nouveau et courageux

Depuis le début, les responsables américains avaient envisagé de demander à Hagelin s’il était prêt à laisser les cryptologues américains trafiquer ses machines. Mais Friedman les a dissuadés, convaincu qu’Hagelin verrait cela comme un pas de trop.

La CIA et la NSA ont vu une nouvelle ouverture au milieu des années 60, alors que la diffusion des circuits électroniques obligeait Hagelin à accepter une aide extérieure pour s’adapter à la nouvelle technologie, sous peine de disparaître en s’accrochant à la fabrication de machines mécaniques.

Les cryptologues de la NSA étaient également préoccupés par l’impact potentiel des circuits intégrés, qui semblaient être sur le point de permettre une nouvelle ère de cryptage inviolable. Mais un des analystes principaux de l’agence, Peter Jenks, a identifié une vulnérabilité potentielle.

Selon lui, « si un système à base de circuits était soigneusement conçu par un crypto-mathématicien intelligent », on pourrait faire croire qu’il produit des flux infinis de caractères générés de manière aléatoire, alors qu’en réalité il se répète à des intervalles suffisamment courts pour que les experts de la NSA – et leurs puissants ordinateurs – puissent en déchiffrer le modèle.

Deux ans plus tard, en 1967, Crypto a lancé un nouveau modèle entièrement électronique, le H-460, dont le fonctionnement interne a été entièrement conçu par la NSA.

La CIA se délecte à l’idée de franchir ce seuil. « Imaginez l’idée que le gouvernement américain convainque un fabricant étranger de lui faire une offre de matériel », raconte l’histoire. « Voilà un monde nouveau audacieux. »

La NSA n’a pas installé de « portes dérobées » rudimentaires ni programmé secrètement les appareils pour qu’ils crachent leurs clés de cryptage. Et l’agence devait toujours faire face à la tâche difficile d’intercepter les communications d’autres gouvernements, qu’il s’agisse d’arracher des signaux du ciel ou, plus tard, d’exploiter des câbles de fibre optique.

Mais la manipulation des algorithmes de Crypto a permis de rationaliser le processus de décryptage, réduisant parfois à quelques secondes une tâche qui aurait pu prendre des mois. La société a toujours fabriqué au moins deux versions de ses produits : des modèles sécurisés qui seraient vendus à des gouvernements amis, et des systèmes truqués pour le reste du monde.

Ce faisant, le partenariat américano-hagelinien est passé du déni à des « mesures actives ». Crypto ne se contentait plus de limiter les ventes de son meilleur matériel, mais vendait activement des appareils conçus pour trahir leurs acheteurs.

Les bénéfices allaient au-delà de la pénétration des appareils. Le passage de Crypto aux produits électroniques a tellement stimulé les affaires qu’elle est devenue dépendante de la NSA. Les gouvernements étrangers réclamaient des systèmes qui semblaient nettement supérieurs aux vieux dispositifs mécaniques encombrants, mais qui étaient en fait plus faciles à lire pour les espions américains.

Partenaires allemands et américains

À la fin des années 1960, Hagelin approchait de ses 80 ans et était soucieux d’assurer l’avenir de son entreprise, qui comptait alors plus de 180 employés. Les responsables de la CIA étaient tout aussi inquiets de ce qu’il adviendrait de l’opération si Hagelin devait soudainement vendre ou mourir.

Hagelin avait autrefois espéré céder le contrôle à son fils, Bo. Mais les responsables des services de renseignement américains le considéraient comme un « joker » et s’efforçaient de lui dissimuler le partenariat. Bo Hagelin a été tué dans un accident de voiture dans le Beltway de Washington en 1970. Il n’y avait aucune indication d’un acte criminel.

Les responsables du renseignement américain ont discuté pendant des années de l’idée d’acheter Crypto, mais les querelles entre la CIA et la NSA les ont empêchés d’agir jusqu’à ce que deux autres agences d’espionnage entrent en lice.

Les services de renseignement français, ouest-allemands et européens avaient soit été informés de l’arrangement des États-Unis avec Crypto, soit l’avaient découvert par eux-mêmes. Certains étaient naturellement jaloux et cherchaient des moyens d’obtenir un accord similaire pour eux-mêmes.

En 1967, Hagelin a été approché par le service de renseignement français avec une offre d’achat de la société en partenariat avec les services de renseignement allemands. Hagelin a refusé l’offre et l’a signalée à ses responsables de la CIA. Mais deux ans plus tard, les Allemands sont revenus en cherchant à faire une nouvelle offre avec la bénédiction des États-Unis.

Lors d’une réunion au début de 1969 à l’ambassade d’Allemagne de l’Ouest à Washington, le chef du service de cryptographie de ce pays, Wilhelm Goeing, a exposé la proposition et a demandé si les Américains « étaient intéressés à devenir partenaires eux aussi ».

Des mois plus tard, le directeur de la CIA, Richard Helms, a approuvé l’idée d’acheter Crypto et a envoyé un subordonné à Bonn, la capitale de l’Allemagne de l’Ouest, pour négocier les conditions avec une réserve majeure : les Français, ont dit les responsables de la CIA à Goeing, devraient être « mis à l’écart ».

L’Allemagne de l’Ouest accepta ce jeu de pouvoir américain, et un accord entre les deux agences d’espionnage fut enregistré dans un mémo de juin 1970 portant la signature tremblante d’un officier de la CIA à Munich qui était aux premiers stades de la maladie de Parkinson et le gribouillage illisible de son homologue du BND.

Les deux agences ont accepté de participer à parts égales au rachat de Hagelin pour environ 5,75 millions de dollars, mais la CIA a laissé aux Allemands le soin de trouver un moyen d’empêcher que toute trace de la transaction ne soit jamais rendue publique.

Un cabinet d’avocats du Liechtenstein, Marxer and Goop, a contribué à dissimuler l’identité des nouveaux propriétaires de Crypto par une série de coquilles et d’actions « au porteur » qui ne nécessitaient aucun nom dans les documents d’enregistrement. Le cabinet a reçu un salaire annuel « moins pour le travail considérable mais plus pour leur silence et leur acceptation », selon l’histoire du BND. La société, désormais dénommée Marxer and Partner, n’a pas répondu à une demande de commentaires.

Un nouveau conseil d’administration a été mis en place pour superviser la société. Seul un membre du conseil, Sture Nyberg, à qui Hagelin avait confié la gestion quotidienne, était au courant de l’implication de la CIA. « C’est par ce mécanisme », note l’histoire de la CIA, « que la BND et la CIA ont contrôlé les activités » de Crypto. Nyberg a quitté la société en 1976. Le Post et la ZDF n’ont pas pu le localiser ni déterminer s’il est toujours en vie.

Les deux agences d’espionnage ont tenu leurs propres réunions régulières pour discuter de ce qu’il fallait faire de leur acquisition. La CIA a utilisé une base secrète à Munich, d’abord sur une installation militaire utilisée par les troupes américaines, puis dans le grenier d’un bâtiment adjacent au consulat américain, comme quartier général de sa participation à l’opération.

La CIA et le BND se sont mis d’accord sur une série de noms de code pour le programme et ses différentes composantes. Crypto s’appelait « Minerva », ce qui est également le titre de l’histoire de la CIA. L’opération a d’abord été baptisée « Thesaurus », puis « Rubicon » dans les années 1980.

Chaque année, la CIA et le BND se partagent les bénéfices que Crypto a réalisés, selon l’histoire allemande, qui indique que le BND s’est occupé de la comptabilité et a livré l’argent dû à la CIA dans un parking souterrain.

Dès le début, le partenariat a été assailli par de petits désaccords et des tensions. Pour les agents de la CIA, le BND semblait souvent préoccupé par la recherche du profit, et les Américains « rappelaient constamment aux Allemands qu’il s’agissait d’une opération de renseignement et non d’une entreprise lucrative ». Les Allemands ont été surpris par la volonté des Américains d’espionner tous leurs alliés sauf les plus proches, avec des cibles comprenant l’Espagne, la Grèce, la Turquie et l’Italie, membres de l’OTAN.

Conscients des limites de leurs capacités à diriger une entreprise de haute technologie, les deux agences ont fait appel à des entreprises extérieures. Les Allemands ont fait appel à Siemens, un conglomérat basé à Munich, pour conseiller Crypto sur des questions commerciales et techniques en échange de 5 % du chiffre d’affaires de la société. Les États-Unis ont ensuite fait appel à Motorola pour réparer les produits douteux, en précisant au PDG de l’entreprise que cela était fait pour le compte des services de renseignements américains. Siemens a refusé de commenter. Les responsables de Motorola n’ont pas répondu à une invitation à commenter.

À sa grande frustration, l’Allemagne n’a jamais été admise dans le fameux « Five Eyes », un pacte de longue date entre les services de renseignement des États-Unis, de la Grande-Bretagne, de l’Australie, de la Nouvelle-Zélande et du Canada. Mais avec le partenariat Crypto, l’Allemagne s’est rapprochée de l’espionnage américain, ce qui aurait pu sembler impossible au lendemain de la Seconde Guerre mondiale. Grâce au soutien secret de deux des plus grandes agences de renseignement du monde et à l’appui de deux des plus grandes entreprises du monde, les affaires de Crypto ont prospéré.

Un tableau de l’histoire de la CIA montre que les ventes sont passées de 15 millions de francs suisses en 1970 à plus de 51 millions en 1975, soit 19 millions de dollars. La masse salariale de l’entreprise s’est étendue à plus de 250 employés.

« L’achat de Minerva avait rapporté beaucoup d’argent », dit l’histoire de la CIA à propos de cette période. L’opération est entrée dans une période de deux décennies d’accès sans précédent aux communications des gouvernements étrangers.

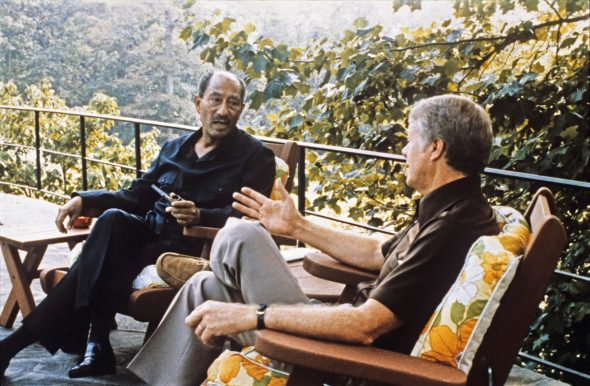

Le président égyptien Anouar Sadate et le président Jimmy Carter se rencontrent lors des négociations de paix égypto-israéliennes à Camp David en septembre 1978. Pendant les négociations, la NSA surveillait secrètement les communications de Sadate vers le Caire. (Maison Blanche/CNP/Getty Images)

Les soupçons iraniens

L’empire de l’écoute de la NSA s’est organisé pendant de nombreuses années autour de trois cibles géographiques principales, chacune avec son propre code alphabétique : A pour les Soviétiques, B pour l’Asie et G pour pratiquement tout le reste.

Au début des années 1980, plus de la moitié des renseignements recueillis par le groupe G passaient par des machines Crypto, une capacité sur laquelle les responsables américains s’appuyaient lors des crises successives.

En 1978, alors que les dirigeants de l’Égypte, d’Israël et des États-Unis se réunissaient à Camp David pour des négociations sur un accord de paix, la NSA surveillait secrètement les communications du président égyptien Anouar el-Sadate avec le Caire.

Un an plus tard, après que des militants iraniens aient pris d’assaut l’ambassade américaine et pris 52 otages américains, l’administration Carter a demandé leur libération dans des communications détournées via l’Algérie. Inman, qui était à l’époque directeur de la NSA, a déclaré qu’il recevait régulièrement des appels du président Jimmy Carter lui demandant comment le régime de l’ayatollah Khomeini réagissait aux derniers messages.

« Nous avons pu répondre à ses questions environ 85 % du temps », a déclaré Inman. C’est parce que les Iraniens et les Algériens utilisaient des appareils Crypto.

Inman a déclaré que l’opération l’avait également mis dans l’une des situations les plus délicates qu’il ait rencontrées au service du gouvernement. A un moment donné, la NSA a intercepté des communications libyennes indiquant que le frère du président, Billy Carter, favorisait les intérêts de la Libye à Washington et était à la solde du dirigeant Mouammar Kadhafi.

Inman a porté l’affaire devant le ministère de la Justice. Le FBI a lancé une enquête sur Carter, qui a faussement nié avoir reçu des paiements. Finalement, il n’a pas été poursuivi mais a accepté de se faire enregistrer comme agent étranger.

Tout au long des années 1980, la liste des principaux clients de Crypto se lit comme un catalogue de points chauds mondiaux. En 1981, l’Arabie Saoudite était le plus gros client de Crypto, suivie de l’Iran, de l’Italie, de l’Indonésie, de l’Irak, de la Libye, de la Jordanie et de la Corée du Sud.

Pour protéger sa position sur le marché, Crypto et ses propriétaires secrets se sont engagés dans de subtiles campagnes de diffamation contre des sociétés rivales, selon les documents, et ont soudoyé des fonctionnaires du gouvernement avec des pots-de-vin. Crypto a envoyé un cadre à Riyad, en Arabie Saoudite, avec 10 montres Rolex dans ses bagages, selon l’histoire du BND, et a ensuite organisé un programme de formation pour les Saoudiens en Suisse où le « passe-temps favori des participants était de visiter les bordels, que la société finançait également ».

Parfois, les incitations ont conduit à des ventes à des pays mal équipés pour utiliser les systèmes compliqués. Le Nigeria a acheté une importante cargaison de machines Crypto, mais deux ans plus tard, alors que les services de renseignement n’avaient toujours pas obtenu les résultats escomptés, un représentant de la société a été envoyé pour enquêter. « Il a trouvé l’équipement dans un entrepôt encore dans son emballage d’origine », selon le document allemand.

En 1982, l’administration Reagan a profité de la dépendance de l’Argentine aux équipements Crypto, canalisant les renseignements vers la Grande-Bretagne pendant la brève guerre des deux pays sur les îles Malouines, selon l’histoire de la CIA, qui ne donne aucun détail sur le type d’informations transmises à Londres. Les documents traitent généralement des renseignements obtenus lors de l’opération en termes généraux et donnent peu d’indications sur la manière dont ils ont été utilisés.

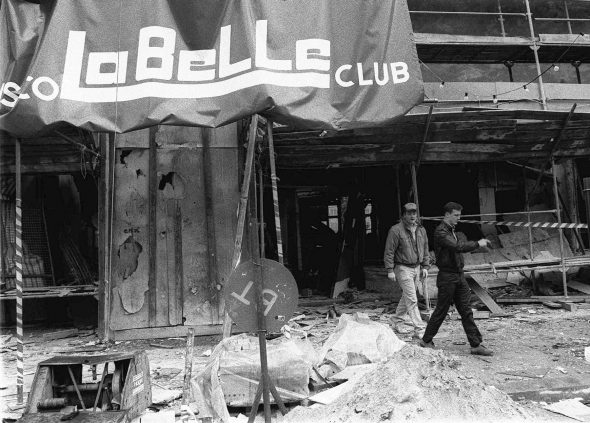

Des officiers militaires américains en civil se promènent sur les lieux de l’attentat à la bombe de la discothèque La Belle à Berlin-Ouest, qui a tué deux soldats américains et une femme turque en 1986. Dans un discours, Reagan semble avoir mis en péril l’opération Crypto en citant des preuves de la complicité de la Libye dans l’attentat. (Andreas Schoelzel/Associated Press)

Reagan semble avoir mis en péril l’opération Crypto après que la Libye a été impliquée dans le bombardement en 1986 d’une discothèque de Berlin-Ouest populaire auprès des troupes américaines stationnées en Allemagne de l’Ouest. Deux soldats américains et une femme turque ont été tués lors de cette attaque.

Reagan a ordonné des frappes de représailles contre la Libye 10 jours plus tard. Parmi les victimes signalées figurait l’une des filles de Kadhafi. Dans un discours au pays annonçant les frappes, Reagan a déclaré que les États-Unis avaient des preuves de la complicité de la Libye qui « est directe, elle est précise, elle est irréfutable ».

Les preuves, a déclaré Reagan, montrent que l’ambassade de Libye à Berlin-Est a reçu l’ordre d’exécuter l’attaque une semaine avant qu’elle ne se produise. Puis, le lendemain de l’attentat, « ils ont fait un rapport à Tripoli sur le grand succès de leur mission ».

Les propos de Reagan ont clairement montré que les communications de Tripoli avec sa station de Berlin-Est avaient été interceptées et décryptées. Mais la Libye n’était pas le seul gouvernement à avoir pris note des indices fournis par Reagan.

L’Iran, qui savait que la Libye utilisait également des machines Crypto, se préoccupait de plus en plus de la sécurité de son matériel. Téhéran n’a donné suite à ces soupçons que six ans plus tard.

Des documents indiquent que plus de 120 pays ont utilisé le matériel de cryptage de Crypto AG à partir des années 1950 et jusque dans les années 2000. Les fichiers ne contiennent pas de liste exhaustive mais identifient au moins 62 clients.

Les dossiers montrent qu’au moins quatre pays – Israël, la Suède, la Suisse et le Royaume-Uni – étaient au courant de l’opération ou en ont été informés par les États-Unis ou l’Allemagne de l’Ouest.

L’homme irremplaçable

Après l’acquisition de la CIA et du BND, l’un des problèmes les plus contrariants pour les partenaires secrets a été de s’assurer que la main-d’œuvre de Crypto restait fidèle et sans méfiance.

Même si elles sont restées cachées, les agences ont fait des efforts considérables pour maintenir l’approche bienveillante de Hagelin en matière de propriété. Les employés étaient bien payés et avaient de nombreux avantages, dont l’accès à un petit voilier sur le lac de Zoug, près du siège de l’entreprise.

Et pourtant, ceux qui travaillaient le plus étroitement avec les conceptions de cryptage semblaient constamment se rapprocher de la découverte du secret fondamental de l’opération. Les ingénieurs et les concepteurs chargés de développer les prototypes de modèles remettaient souvent en question les algorithmes qui leur étaient imposés par une mystérieuse entité extérieure.

Les dirigeants de Crypto ont souvent laissé croire aux employés que les conceptions étaient fournies dans le cadre de l’accord de consultation avec Siemens. Mais même si c’était le cas, pourquoi les failles de cryptage étaient-elles si faciles à repérer, et pourquoi les ingénieurs de Crypto étaient-ils si systématiquement empêchés de les corriger ?

En 1977, Heinz Wagner, le directeur général de Crypto qui connaissait le véritable rôle de la CIA et du BND, a brusquement licencié un ingénieur rebelle après que la NSA se soit plainte que le trafic diplomatique en provenance de Syrie était soudainement devenu illisible. L’ingénieur, Peter Frutiger, soupçonnait depuis longtemps que Crypto collaborait avec les services secrets allemands. Il s’était rendu à plusieurs reprises à Damas pour répondre à des plaintes concernant les produits Crypto et, apparemment, sans l’autorisation du quartier général, il avait corrigé leurs vulnérabilités.

Frutiger « avait découvert le secret de Minerva et il n’était pas en sécurité avec lui », selon l’histoire de la CIA. Malgré cela, l’agence était en colère contre Wagner pour avoir renvoyé Frutiger plutôt que de trouver un moyen de le faire taire sur le registre du personnel de l’entreprise. Frutiger a refusé de commenter cette histoire.

Mengia Caflisch, vers les années 1990. Après avoir été engagée par Crypto, Mengia Caflisch, une ingénieure électricienne douée, a commencé à sonder les vulnérabilités des produits de l’entreprise. (Obtenu par le Washington Post)

Les responsables américains ont été encore plus alarmés lorsque Wagner a engagé en 1978 un ingénieur électricien doué, Mengia Caflisch. Elle avait passé plusieurs années aux États-Unis à travailler comme chercheuse en radioastronomie pour l’université du Maryland avant de retourner dans sa Suisse natale et de postuler pour un emploi chez Crypto. Wagner a sauté sur l’occasion pour l’engager. Mais les responsables de la NSA ont immédiatement fait part de leurs inquiétudes quant au fait qu’elle était « trop brillante pour rester inconsciente ».

L’avertissement s’est avéré judicieux, car Caflisch a rapidement commencé à sonder les vulnérabilités des produits de l’entreprise. Elle et Spoerndli, un collègue du département de recherche, ont effectué divers tests et « attaques en texte clair » sur des appareils, dont un modèle de télétype, le HC-570, qui a été construit en utilisant la technologie Motorola, a déclaré Spoerndli dans une interview.

« Nous avons examiné les opérations internes et les dépendances à chaque étape », a déclaré M. Spoerndli, et nous avons acquis la conviction qu’ils pouvaient craquer le code en comparant seulement 100 caractères de texte chiffré à un message sous-jacent non chiffré. C’était un niveau de sécurité étonnamment bas, a déclaré M. Spoerndli dans une interview le mois dernier, mais loin d’être inhabituel.

« Les algorithmes », a-t-il dit, « ont toujours eu l’air louches. »

Dans les années qui ont suivi, Caflisch a continué à poser des problèmes. À un moment donné, elle a conçu un algorithme si puissant que les responsables de la NSA craignaient qu’il soit illisible. Le concept a fait son chemin dans 50 machines HC-740 qui ont quitté l’usine avant que les dirigeants de la société ne découvrent le développement et l’arrêtent.

« Je viens d’avoir l’idée que quelque chose pourrait être étrange », a déclaré Mme Caflisch dans une interview le mois dernier, à propos de l’origine de ses soupçons. Mais il est apparu clairement que son enquête n’était pas appréciée, a-t-elle dit. « Toutes les questions ne semblaient pas être les bienvenues. »

La société a restauré l’algorithme truqué pour le reste de la production et a vendu les 50 modèles sécurisés aux banques pour les garder hors de portée des gouvernements étrangers. Comme ces développements et d’autres étaient si difficiles à défendre, Wagner a déclaré à un moment donné à un groupe restreint de membres de l’unité de recherche et développement que Crypto « n’était pas entièrement libre de faire ce qu’elle voulait ».

Cette reconnaissance a semblé soumettre les ingénieurs, qui l’ont interprétée comme la confirmation que la technologie de l’entreprise se heurtait à des contraintes imposées par le gouvernement allemand. Mais la CIA et le BND étaient de plus en plus convaincus que leur ingérence systématique et débridée n’était plus tenable.

Crypto était devenue une opération de type Oz, avec des employés qui sondaient pour voir ce qui se trouvait derrière le rideau. À la fin des années 1970, les partenaires secrets ont décidé de trouver une figure de sorcier qui pourrait aider à concevoir des failles plus sophistiquées – et moins détectables – dans les algorithmes, quelqu’un avec suffisamment de puissance cryptologique pour apprivoiser le département de recherche.

Les deux agences se sont alors tournées vers d’autres services d’espionnage pour trouver des candidats potentiels avant de se décider pour un individu proposé par le service de renseignement suédois. En raison des liens de Hagelin avec le pays, la Suède avait été tenue au courant de l’opération depuis le début.

Kjell-Ove Widman, professeur de mathématiques à Stockholm, s’était fait un nom dans les cercles académiques européens avec ses recherches sur la cryptologie. Widman était également un réserviste militaire qui avait travaillé en étroite collaboration avec les services de renseignement suédois.

Pour la CIA, Widman avait un attribut encore plus important : une affinité pour les États-Unis qu’il avait formée en passant une année dans l’État de Washington dans le cadre d’un échange d’étudiants.

Sa famille d’accueil avait tellement de mal à prononcer son nom suédois qu’ils l’appelaient « Henry », un surnom qu’il utilisa plus tard avec ses agents de la CIA.

Les fonctionnaires qui ont participé au recrutement de Widman l’ont décrit comme étant presque sans difficultés. Après avoir été formé par des agents de renseignement suédois, il a été amené à Munich en 1979 pour ce qui a été présenté comme une série d’entretiens avec des cadres de Crypto et de Siemens.

La fiction a été maintenue alors que Widman était confronté aux questions d’une demi-douzaine d’hommes assis autour d’une table dans la salle de conférence d’un hôtel. Alors que le groupe se séparait pour le déjeuner, deux hommes ont demandé à Widman de rester en arrière pour une conversation privée.

« Savez-vous ce qu’est le ZfCh ? » demandait Jelto Burmeister, un officier du BND chargé du dossier, en utilisant l’acronyme du service de cryptage allemand. Quand Widman a répondu que oui, Burmeister a dit : « Maintenant, comprenez-vous qui est vraiment le propriétaire de Crypto AG ? »

À ce moment-là, Widman a été présenté à Richard Schroeder, un officier de la CIA stationné à Munich pour gérer l’implication de l’agence dans Crypto. Widman prétendra plus tard aux historiens de l’agence que son « monde s’est complètement effondré » à ce moment-là.

Si c’est le cas, il n’a pas hésité à s’engager dans l’opération.

Sans même quitter la pièce, Widman a scellé son recrutement par une poignée de main. Alors que les trois hommes rejoignaient le reste du groupe au déjeuner, un signal « pouces en l’air » a transformé le rassemblement en une célébration.

Crypto a installé Widman comme « conseiller scientifique » relevant directement de Wagner. Il est devenu l’agent secret des espions, quittant Zoug toutes les six semaines pour des réunions clandestines avec des représentants de la NSA et du ZfCh. Schroeder, l’officier de la CIA, y assistait mais ne se mêlait pas de leurs bavardages techniques.

Ils se mettaient d’accord sur des modifications et élaboraient de nouveaux systèmes de cryptage. Ensuite, Widman remettait les plans aux ingénieurs de Crypto. L’histoire de la CIA l’appelle « l’homme irremplaçable » et « le recrutement le plus important de l’histoire du programme Minerva ».

Sa stature a intimidé ses subordonnés, l’investissant « d’une importance technique que personne au sein du CAG ne pouvait contester ». Elle a également contribué à détourner les enquêtes des gouvernements étrangers. Lorsque Widman s’est installé, les partenaires secrets ont adopté un ensemble de principes pour les algorithmes truqués, selon l’histoire du BND. Ils devaient être « indétectables par les tests statistiques habituels » et, s’ils étaient découverts, être « facilement masqués en tant qu’implémentation ou erreurs humaines ».

En d’autres termes, lorsqu’ils sont acculés, les dirigeants de Crypto blâment les employés négligents ou les utilisateurs ignorants.

En 1982, lorsque l’Argentine a acquis la conviction que son équipement Crypto avait trahi des messages secrets et aidé les forces britanniques dans la guerre des Malouines, Widman a été envoyé à Buenos Aires. Widman leur a dit que la NSA avait probablement craqué un dispositif de brouillage de la parole obsolète que l’Argentine utilisait, mais que le principal produit qu’ils avaient acheté chez Crypto, le CAG 500, restait « incassable ».

« Le bluff a fonctionné », dit l’histoire de la CIA. « Les Argentins ont avalé de travers, mais ont continué à acheter du matériel CAG. »

Widman est maintenant à la retraite depuis longtemps et vit à Stockholm. Il a refusé de commenter. Des années après son recrutement, il a déclaré aux responsables américains qu’il se considérait comme « engagé dans une lutte critique au profit des services de renseignement occidentaux », selon le document de la CIA. « C’était, disait-il, le moment où il se sentait chez lui. C’était sa mission dans la vie ».

La même année, Hagelin, alors âgé de 90 ans, est tombé malade lors d’un voyage en Suède et a été hospitalisé. Il se rétablit suffisamment bien pour retourner en Suisse, mais les responsables de la CIA s’inquiétaient de l’importante collection de documents professionnels et personnels que possédait Hagelin à son bureau de Zoug.

Schroeder, avec la permission de Hagelin, est arrivé avec une mallette et a passé plusieurs jours à parcourir les dossiers. Aux visiteurs, il a été présenté comme un historien intéressé à retracer la vie d’Hagelin. Schroeder a sorti les documents « incriminants », selon l’histoire, et les a renvoyés au siège de la CIA, « où ils résident encore aujourd’hui ».

Hagelin est resté invalide jusqu’à sa mort en 1983. The Post n’a pas pu localiser Wagner ni déterminer s’il est toujours en vie. Schroeder a pris sa retraite de la CIA il y a plus de dix ans et enseigne à temps partiel à l’université de Georgetown. Lorsqu’il a été contacté par un journaliste du Post, il a refusé de commenter.

La crise de l’Hydre

Crypto a connu plusieurs années de pertes financières dans les années 1980, mais les renseignements ont coulé à flots. Les agences d’espionnage américaines ont intercepté plus de 19 000 communications iraniennes envoyées par des machines Crypto pendant la guerre de dix ans que ce pays a menée contre l’Irak, les exploitant pour obtenir des rapports sur des sujets tels que les liens terroristes de Téhéran et les tentatives de ciblage des dissidents.

Les communications iraniennes étaient « lisibles à 80 à 90 % » pour les espions américains, selon le document de la CIA, un nombre qui aurait probablement plongé dans la dizaine de chiffres si Téhéran n’avait pas utilisé les appareils Crypto corrompus.

En 1989, l’utilisation par le Vatican des dispositifs Crypto s’est avérée cruciale dans la chasse à l’homme américaine pour le leader panaméen Manuel Antonio Noriega. Lorsque le dictateur a trouvé refuge à la nonciature apostolique – l’équivalent d’une ambassade papale – ses déplacements ont été révélés par les messages de la mission de retour au Vatican.

En 1992, cependant, l’opération Crypto a été confrontée à sa première crise majeure : L’Iran, agissant tardivement sur ses soupçons de longue date, a arrêté un vendeur de la société.

Hans Buehler, alors âgé de 51 ans, était considéré comme l’un des meilleurs vendeurs de la société. L’Iran était l’un des plus gros contrats de la société, et Buehler avait voyagé à l’intérieur et à l’extérieur de Téhéran pendant des années. Il y a eu des moments de tension, notamment lorsqu’il a été longuement interrogé en 1986 par des responsables iraniens après les attentats à la bombe de la discothèque et les tirs de missiles américains sur la Libye.

Six ans plus tard, il a pris un vol Swissair pour Téhéran mais n’est pas revenu à l’heure prévue. Comme il ne s’est pas présenté, Crypto a demandé de l’aide aux autorités suisses et on lui a dit qu’il avait été arrêté par les Iraniens. Les agents consulaires suisses autorisés à rendre visite à Buehler ont rapporté qu’il était « en mauvais état mental », selon l’histoire de la CIA.

Buehler a finalement été libéré neuf mois plus tard après que Crypto a accepté de payer aux Iraniens un million de dollars, une somme qui a été secrètement fournie par le BND, selon les documents. La CIA a refusé de participer, invoquant la politique américaine contre le fait de succomber aux demandes de rançon pour les otages.

Buehler ne savait rien des relations de Crypto avec la CIA et le BND, ni des vulnérabilités de ses appareils. Mais il est revenu traumatisé et soupçonneux que l’Iran en savait plus que lui sur la société pour laquelle il travaillait. Buehler a commencé à parler aux médias suisses de son calvaire et de ses soupçons grandissants.

A gauche : William Friedman en Suisse en 1957 avec sa femme et sa collègue cryptanalyste, Elizebeth Friedman, à gauche, et Annie Hagelin, la femme de Boris Hagelin. (Fondation George C. Marshall) À droite : Boris Hagelin en 1972. (Fondation George C. Marshall)

La publication a attiré une nouvelle attention sur des indices oubliés depuis longtemps, notamment les références à un « projet Boris » dans l’énorme collection de papiers personnels de Friedman, qui ont été donnés à l’Institut militaire de Virginie à sa mort en 1969. Parmi les 72 boîtes livrées à Lexington, en Virginie, se trouvaient des copies de sa correspondance de toute une vie avec Hagelin.

En 1994, la crise s’est aggravée lorsque Buehler est apparu à la télévision suisse dans un reportage qui mettait également en scène Frutiger, dont l’identité était cachée aux téléspectateurs. Buehler est mort en 2018. Frutiger, l’ingénieur qui avait été licencié pour avoir corrigé les systèmes de cryptage syriens des années auparavant, n’a pas répondu aux sollicitations de commentaires.

Michael Grupe, qui avait succédé à Wagner comme directeur général, a accepté de passer à la télévision suisse et a contesté ce qu’il savait être des accusations factuelles. « La performance de Grupe était crédible, et a peut-être sauvé le programme », selon l’histoire de la CIA. Grupe n’a pas répondu aux demandes de commentaires.

Malgré cela, il a fallu plusieurs années pour que la controverse s’apaise. En 1995, le Baltimore Sun a publié une série d’articles d’investigation sur la NSA, dont un intitulé « Rigging the Game » qui exposait certains aspects des relations de l’agence avec Crypto.

L’article rapportait que des responsables de la NSA s’étaient rendus à Zoug au milieu des années 70 pour des réunions secrètes avec les dirigeants de Crypto. Les fonctionnaires se faisaient passer pour des consultants d’une société écran appelée « Intercomm Associates », mais se présentaient ensuite sous leur vrai nom – qui était inscrit sur les notes de la réunion prises par un employé de la société.

Au milieu de cette avalanche de révélations, certains employés ont commencé à chercher du travail ailleurs. Et au moins une demi-douzaine de pays – dont l’Argentine, l’Italie, l’Arabie Saoudite, l’Égypte et l’Indonésie – ont soit annulé soit suspendu leurs contrats Crypto.

Étonnamment, l’Iran n’était pas parmi eux, selon le dossier de la CIA, et « a repris son achat de matériel CAG presque immédiatement ».

La principale victime de la crise « Hydre », nom de code donné à l’affaire Buehler, a été le partenariat CIA-BND.

Pendant des années, les responsables du BND avaient reculé devant le refus de leur homologue américain de distinguer les adversaires des alliés. Les deux partenaires se disputaient souvent pour savoir quels pays méritaient de recevoir les versions sécurisées des produits de Crypto, les responsables américains insistant fréquemment pour que le matériel truqué soit envoyé à presque tous ceux – alliés ou non – qui pourraient être trompés en l’achetant.

Dans l’histoire allemande, Wolbert Smidt, l’ancien directeur du BND, s’est plaint que les États-Unis « voulaient traiter avec les alliés comme ils traitaient avec les pays du Tiers-Monde ». Un autre fonctionnaire du BND a fait écho à ce commentaire, en disant que pour les Américains, « dans le monde du renseignement, il n’y avait pas d’amis ».

La guerre froide était terminée, le mur de Berlin était tombé et l’Allemagne réunifiée avait des sensibilités et des priorités différentes. Ils se considéraient comme beaucoup plus directement exposés aux risques de l’opération Crypto. Hydre avait ébranlé les Allemands, qui craignaient que la révélation de leur implication ne déclenche l’indignation européenne et n’entraîne d’énormes conséquences politiques et économiques.

En 1993, Konrad Porzner, le chef du BND, a fait comprendre au directeur de la CIA, James Woolsey, que le soutien dans les rangs supérieurs du gouvernement allemand diminuait et que les Allemands pourraient vouloir se retirer du partenariat Crypto. Le 9 septembre, le chef de la station de la CIA en Allemagne, Milton Bearden, a conclu un accord avec les responsables du BND pour que la CIA achète les parts de l’Allemagne pour 17 millions de dollars, selon les archives de la CIA.

Les responsables du renseignement allemand ont ruiné le retrait d’une opération qu’ils avaient largement conçue. Dans l’histoire allemande, les hauts fonctionnaires des services de renseignement accusent les dirigeants politiques d’avoir mis fin à l’un des programmes d’espionnage les plus réussis auquel le BND n’avait jamais participé.

Avec leur départ, les Allemands furent bientôt coupés des renseignements que les États-Unis continuaient à recueillir. Burmeister est cité dans l’histoire allemande, se demandant si l’Allemagne appartenait encore « à ce petit nombre de nations qui ne sont pas lues par les Américains ».

Les documents de Snowden ont fourni ce qui a dû être une réponse troublante, montrant que les services de renseignement américains ne considéraient pas seulement l’Allemagne comme une cible mais surveillaient le téléphone portable de la chancelière allemande Angela Merkel.

Vivant et en pleine forme

L’histoire de la CIA se termine essentiellement avec le départ de l’Allemagne du programme, bien qu’il ait été terminé en 2004 et qu’il comporte des indications claires que l’opération était toujours en cours.

Il y est par exemple indiqué que l’affaire Buehler a été « la plus grave atteinte à la sécurité dans l’histoire du programme », mais qu’elle n’a pas été fatale. « Elle n’a pas causé sa disparition », dit l’histoire, « et au tournant du siècle, Minerva était toujours en vie et en pleine forme ».

En réalité, l’opération semble être entrée dans une longue période de déclin. Au milieu des années 1990, « l’époque des profits était révolue depuis longtemps » et Crypto « aurait cessé ses activités sans les perfusions du gouvernement américain ».

Par conséquent, la CIA semble avoir passé des années à soutenir une opération qui était plus viable en tant que plate-forme de renseignement qu’en tant qu’entreprise commerciale. Sa gamme de produits s’est réduite et son chiffre d’affaires et sa clientèle ont diminué.

Mais les renseignements ont continué à arriver, selon les responsables actuels et passés, en partie à cause de l’inertie bureaucratique. De nombreux gouvernements n’ont jamais pris le temps de passer à des systèmes de cryptage plus récents, qui ont proliféré dans les années 1990 et au-delà, et de débrancher leurs appareils Crypto. Cela a été particulièrement vrai pour les nations moins développées, selon les documents.

La plupart des employés identifiés dans les historiques de la CIA et du BND ont plus de 70 ou 80 ans, et certains d’entre eux sont morts. Lors d’entretiens en Suisse le mois dernier, plusieurs anciens employés de Crypto mentionnés dans les documents ont décrit des sentiments de malaise quant à leur implication dans l’entreprise.

Ils n’ont jamais été informés de sa véritable relation avec les services de renseignement. Mais ils avaient des soupçons bien fondés et se débattent encore avec les implications éthiques de leurs décisions de rester dans une entreprise qu’ils croyaient être engagée dans la tromperie.

« Soit vous deviez partir, soit vous deviez l’accepter d’une certaine manière », a déclaré Mme Caflisch, aujourd’hui âgée de 75 ans, qui a quitté l’entreprise en 1995 mais qui continue à vivre dans la banlieue de Zoug, dans une usine de tissage reconvertie, où elle et sa famille ont monté pendant de nombreuses années des opéras semi-professionnels dans la grange. « Il y a des raisons pour lesquelles je suis partie », dit-elle, notamment son malaise face à ses doutes chez Crypto et son désir d’être davantage à la maison pour ses enfants. Après les dernières révélations, elle a déclaré : « Cela me fait me demander si je n’aurais pas dû partir plus tôt ».

Spoerndli a dit qu’il regrettait ses propres justifications.

« Je me suis dit que parfois, il serait peut-être préférable que les braves gens des États-Unis sachent ce qui se passe entre ces dictateurs du tiers-monde », a-t-il déclaré. « Mais c’est une excuse bon marché. En fin de compte, ce n’est pas la bonne façon de faire ».

Selon les documents, la plupart des cadres directement impliqués dans l’opération étaient motivés par un but idéologique et ont refusé tout paiement au-delà de leur salaire chez Crypto. Widman était l’une des exceptions. « À l’approche de sa retraite, sa rémunération secrète a été considérablement augmentée », selon l’histoire de la CIA. Il a également reçu une médaille portant le sceau de la CIA.

Après le départ du BND, la CIA a élargi sa collection clandestine de sociétés dans le secteur du cryptage, selon d’anciens responsables des services de renseignement occidentaux. En utilisant l’argent amassé lors de l’opération Crypto, l’agence a secrètement acquis une deuxième société et en a soutenu une troisième. Les documents ne révèlent aucun détail sur ces entités. Mais l’histoire du BND note que l’un des rivaux de longue date de Crypto – Gretag AG, également basé en Suisse – a été « repris par un « Américain » et, après un changement de nom en 2004, a été liquidé ».

La Crypto elle-même a boitillé. Elle avait survécu aux transitions des boîtes métalliques aux circuits électroniques, passant des machines de télétype aux systèmes vocaux chiffrés. Mais elle a eu du mal à maintenir sa position alors que le marché du cryptage passait du matériel au logiciel. Les agences de renseignement américaines semblent s’être contentées de laisser l’opération Crypto se dérouler, alors même que l’attention de la NSA se portait sur la recherche de moyens d’exploiter la portée mondiale de Google, Microsoft, Verizon et d’autres puissances technologiques américaines.

En 2017, le siège social de Crypto, situé depuis longtemps près de Zoug, a été vendu à une société immobilière commerciale. En 2018, les actifs restants de la société – les pièces maîtresses de l’activité de cryptage commencée près d’un siècle plus tôt – ont été divisés et vendus.

Les transactions semblaient destinées à couvrir un retrait de la CIA.

L’achat par CyOne de la partie suisse de l’entreprise a été structuré comme un rachat par la direction, permettant aux meilleurs employés de Crypto de s’installer dans une nouvelle entreprise à l’abri des risques d’espionnage et avec une source de revenus fiable. Le gouvernement suisse, qui a toujours vendu des versions sécurisées des systèmes de Crypto, est désormais le seul client de CyOne.

Giuliano Otth, qui a été le PDG de Crypto AG de 2001 jusqu’à son démantèlement, a occupé le même poste chez CyOne après l’acquisition des actifs suisses. Compte tenu de son mandat chez Crypto, il est probable qu’il voulait que la CIA devienne propriétaire de la société, comme l’avaient fait tous ses prédécesseurs à ce poste.

« Ni CyOne Security AG ni M. Otth n’ont de commentaires à faire sur l’histoire de Crypto AG », a déclaré la société dans un communiqué.

Les comptes internationaux et les actifs commerciaux de Crypto ont été vendus à Linde, un entrepreneur suédois, qui vient d’une famille riche possédant des biens immobiliers commerciaux.

Lors d’une réunion à Zurich le mois dernier, Linde a déclaré qu’il avait été attiré par la société en partie par son héritage et son lien avec Hagelin, un passé qui résonne encore en Suède. Lors de la reprise des opérations, Linde a même déplacé certains équipements historiques d’Hagelin du dépôt vers une exposition à l’entrée de l’usine.

Lorsqu’il a été confronté aux preuves que Crypto était la propriété de la CIA et de la BND, Linde a eu l’air visiblement ébranlé, et a déclaré qu’au cours des négociations, il n’avait jamais appris l’identité des actionnaires de la société. Il a demandé quand l’histoire serait publiée, disant qu’il avait des employés à l’étranger et exprimant son inquiétude pour leur sécurité.

Dans une interview ultérieure, Linde a déclaré que son entreprise enquêtait sur tous les produits qu’elle vend pour déterminer s’ils présentent des vulnérabilités cachées. « Nous devons faire une coupure dès que possible avec tout ce qui a été lié à Crypto », a-t-il déclaré.

Lorsqu’on lui a demandé pourquoi il n’avait pas confronté Otth et les autres personnes impliquées dans la transaction pour savoir s’il y avait une quelconque vérité dans les allégations de Crypto, Linde a déclaré qu’il les avait considérées comme « de simples rumeurs ».

Il a déclaré qu’il était rassuré par le fait que Crypto continuait à avoir des contrats importants avec des gouvernements étrangers, des pays dont il supposait qu’ils avaient testé vigoureusement les produits de l’entreprise et qu’ils les auraient abandonnés s’ils étaient corrompus.

« J’ai même acquis la marque Crypto », a-t-il déclaré, soulignant sa confiance dans la viabilité de l’entreprise. Compte tenu des informations qui sont maintenant connues, il a déclaré que c’était « probablement l’une des décisions les plus stupides que j’ai jamais prises dans ma carrière ».

La liquidation de la société a été gérée par le même cabinet d’avocats du Liechtenstein qui avait couvert la vente de Hagelin à la CIA et au BND 48 ans plus tôt. Les conditions des transactions de 2018 n’ont pas été divulguées, mais les fonctionnaires actuels et anciens ont estimé leur valeur totale entre 50 et 70 millions de dollars.

Pour la CIA, l’argent aurait été un dernier paiement de Minerva.

Le reportage pour cet article a été réalisé en collaboration avec Peter F. Mueller, journaliste et documentariste basé à Cologne, en Allemagne. Julie Tate, à Washington, a contribué à ce rapport.

Greg Miller est correspondant pour la sécurité nationale au Washington Post et a remporté deux fois le prix Pulitzer. Il est l’auteur de « The Apprentice », un livre sur l’ingérence de la Russie dans la course présidentielle américaine de 2016 et les retombées sous l’administration Trump.

Source : The Washington Post, Greg Miller

Traduit par les lecteurs du site www.les-crises.fr. Traduction librement reproductible en intégralité, en citant la source.

Nous vous proposons cet article afin d'élargir votre champ de réflexion. Cela ne signifie pas forcément que nous approuvions la vision développée ici. Dans tous les cas, notre responsabilité s'arrête aux propos que nous reportons ici. [Lire plus]Nous ne sommes nullement engagés par les propos que l'auteur aurait pu tenir par ailleurs - et encore moins par ceux qu'il pourrait tenir dans le futur. Merci cependant de nous signaler par le formulaire de contact toute information concernant l'auteur qui pourrait nuire à sa réputation.

Commentaire recommandé

A partir du moment où on se procure du matériel à l’étranger, faut-il être surpris de ne plus être indépendant? Et est-ce que l’on apprend de ce genre d’erreurs? J’ai un doute.

29 réactions et commentaires

La neutralité suisse vole en éclat.

A moins d’une loi permettant de poursuivre une entreprise privée pour intelligence avec une puissance… amie…

Les gouvernements floués par contre pourraient mettre à prix la tête des dirigeants de Crypto AG.

+15

AlerterA partir du moment où on se procure du matériel à l’étranger, faut-il être surpris de ne plus être indépendant? Et est-ce que l’on apprend de ce genre d’erreurs? J’ai un doute.

+37

Alerteravec les services ‘cloud’ diffusées à tout va, nous sommes dans la même veine… Qui peut empêcher Google, Microsoft, Amazon, etc… de consulter le contenu de vos données. Ces mêmes entreprises sont aussi de mêches avec la NSA et consorts… Quand je pense que les dirigeants de très grosses entreprises déposent sur leurs serveurs les plans à 3-5-10 ans des évolutions à venir.

Nous avons là, un espionnage consenti !!! ou alors un aveuglement pour un service peu onéreux !!! Certes les services cloud ne sont pas chers (par rapport à une alternatives internes), mais c’est comme pour tout les services gratuit sur le web. Le vrai produit est le client !

Qu’un particulier y dépose ses quelques données, images, je le comprends aisément. Mais que les entreprises importantes se laissent berner, j’ai des doutes sur la compréhension de sécurité de nombres dirigeants de très grosses entreprises !!

+25

AlerterCes pratiques ont été légalisées par le Cloud Act de 2018 https://fr.wikipedia.org/wiki/CLOUD_Act.

Désormais, toute donnée présente sur les serveurs d’une entreprise US (et par extension de ses filiales même étrangères) doivent être transmises à l’administration US sur simple demande (validée ou non par un juge croupion).

Quand des entreprises €uropéennes se précipitent pour stocker TOUTES leurs données sensibles sur le « cloud » elles se tirent une balle dans le pied.

Les services de sécurité français ont d’ailleurs très bien compris les risque liés au stockage sur le cloud et des entreprises « sensibles », entre autres liées au matériel militaire, ont la stricte interdiction de stocker quoi que ce soit sur le « cloud », même des vidéos de chaton choupinou.

Et il ne va de même pour les entreprises sous-traitantes de ces secteurs critiques, mais seulement pour les données concernant directement les points sensibles.

Comme il est strictement impossible de créer une « barrière infranchissable » entre ces deux systèmes, particulièrement quand les entreprises utilisent sans restrictions les « services » de Micro$oft Office 365 tant adulés par les « élites IT » c’est « open bar » pour la sécurité des données des entreprises françaises.

J’avais averti à plusieurs reprises les dirigeants de mon entreprise sur les risques encourus à faire confiance à un prestataire « prestigieux » totalement incontrôlable.

Et quand le Cloud Act a été voté, j’en ai rajouté une couche et la seule réponse des dirigeants a été « ta gueule, tu fais chier »…

Il faut préciser que le responsable IT est un ancien de Micro$oft…

+28

AlerterJ’ai fait pareil dans un cabinet d’expertise comptable, les dirigeants ne comprenaient pas le risque…

+0

AlerterLa réponse (visuelle) de Linux Torvalds à la question de si il a été approché pour ajouter une porte dérobée dans Linux. Étant dorénavant citoyen US, la réponse oui n’est pas vraiment possible.

https://www.youtube.com/watch?v=7gRsgkdfYJ8

+2

AlerterDes failles de sécurité ont déjà été détectées dans Linux, mais été donné que c’est de l’open source, je doute qu’il soit possible de créer une back door sans que personne ne s’en rende compte.

Article plus complet ici :

https://www.numerama.com/magazine/27033-linus-torvalds-avoue-des-pressions-pour-mettre-un-backdoor-dans-linux-maj.html

+2

AlerterEn effet je me suis trompé sur l’orthographe du prénom.

Une éventuelle porte dérobée ajoutée dans GNU/Linux aurait peu de chance de perdurer vu que le code source est consultable. J’ai sorti cette intervention pour montrer qu’il y a même eu des tentatives pour ajouter du code malveillant là où il a peu de chance de perdurer.

On peut être quasi certain qu’il y en a en pagaille dans les logiciels propriétaires (où le code source n’est pas consultable) ou dans les boites noires matériel.

Stuxnet va dans ce sens.

+3

AlerterEn fait, on sait déjà que ce n’est pas le cas. Qu’est-ce que Prism et les autres opérations de la CIA et de la NSA dénoncées par Snowden, sinon un Crypto AG des temps modernes ? Le gouvernement français, ministère de la défense en tête, passe des contrats avec Microsoft. Etc. Après, il ne faut pas s’étonner !

+3

AlerterLa gendarmerie utilise un Linux (Ubuntu) comme l’assemblée nationale :

https://www.tomsguide.fr/les-gendarmes-disent-oui-a-ubuntu/

les douanes aussi :

http://anciensdefcr.eu/histoire/ASE_web_janv2000/alertes/divers/d29oct99/seminaire_linux/douanes.html

+4

AlerterJe lis dans le texte: “Les Francais devaient être mis à l’écart”… ca rappelle la désastreuse politique mise en place par l’Angleterre entre-les-deux-guerre : au sortir de la première guerre mondiale,“ terrifiée”par ce qu’elle appelait la menace du “militarisme français” l’Angleterre s’est lancée dans une politique “d’apaisement” avec l’Allemagne. On connaît l’issue de ce choix politique délibéré.

Deuxième enseignement que je tire de ce texte(au demeurant très intéressant): après des coups comme ça (une pseudo entreprise privée qui porte en réalité les intérêts de l’état américain), comment ne se rebelle-t-on pas plus, en France, contre l’extra-territorialité du droit américain en matière de corruption!? La corruption fausse la concurrence disent nos vertueux amis américains … Ah bon parce que l’espionnage ne la fausse pas peut-être?!

+24

AlerterParce qu’on (le gouvernement, ou l’Etat ou les deux) en récupère davantage que ce que ça coûte aux entreprises françaises…

+2

AlerterQu’est-ce que l’état récupère la-dedans?

+3

Alerterdes infos sur les malfaisants ayant des mauvaises intentions en France, ou dans des pays où la France est en opération?

+1

AlerterCe qui m’inquiète dans cet article, c’est que l’origine du rapport sur la base duquel il est écrit. Autre sujet d’inquiétude, c’est que le WashPo n’est pas réputé pour son indépendance, notamment à l’égard de l’administration USA.

De là à soupçonner que cette belle histoire cache encore un ou plusieurs coups de p… des services secrets, il n’y a un pas que j’hésite à franchir. Il reste tout à fait possible que nombre d’affirmations incluses soient inexactes. Je pense à l’affirmation de Reagan sur l’implication libyenne en RFA, par exemple, qui me semble trop belle pour être vraie tant elle tombe à pic.

+22

AlerterIl n’est pas impossible qu’il y ait quelques pommes pourries au milieu du palox mais l’essentiel n’est pas là : il s’agit d’un formidable coup de pub pour la CIA (et pour le BND). Pourquoi chercher ailleurs l’intérêt du Washington Post dans cette histoire ?

Avec des expressions telles que « C’était le coup du siècle dans le domaine du renseignement » (dixit un agent de la CIA) il est clair que ce rapport – soit-disant classifié – était destiné au grand public.

+2

Alerter>> La société a toujours fabriqué au moins deux versions de ses produits : des modèles sécurisés qui seraient vendus à des gouvernements amis, et des systèmes truqués pour le reste du monde.

quelle blague….

+7

AlerterLa question que je me pose: Qu’est-ce que l’on fait encore dans l’OTAN?

+20

AlerterLa bonne question est: pourquoi les Français élisent-ils des young leaders ou des dirigeants favorables à l’otan, (et aussi à l’euro, à l’ue, etc.) ?

+22

Alerter»Les young leaders font de la création d’entreprises ». C’est une blague ?

Liste des young leaders français ici :

https://www.initiative-communiste.fr/articles/luttes/young-leaders-de-french-american-foundation/

+2

AlerterDe toutes façons, à partir du moment ou vous accordez votre confiance à une entreprise que vous ne pouvez pas contrôler réellement (je ne parle pas des « procédures qualité » qui ne sont que de la paperasse uniquement destinée à enfumer les clients) vous avez toutes les chances de vous voir floué (en restant très poli) par ce « partenaire » qui à la première occasion vous trahira dans so propre intérêt.

Ensuite, dans le cas de données chiffrées (pas cryptées, c’est un anglicisme) si vous n’avez pas accès au protocole complet du dispositif que vous utilisez je peux vous assurer que le « secret » ne vaut pas plus qu’un simple argument commercial digne des lessiviers.

Je dirais même qu’il est préférable d’utiliser un dispositif « maison » que vous êtes le seul à utiliser censé être moins fiable car les « grandes oreilles » devront perdre un temps précieux à tenter de le « casser ».

Alors qu’un système plus « sûr » mais largement diffusé permettra auxdites « grandes oreilles » de se concentrer sur UN SEUL produit et trouveront la faille (aucun système en est exempt) qui sera ensuite utilisées à tour de bras…

Sans même aller jusqu’au fait que le dispositif ait pu être conçu pour permettre d’abuser la confiance des utilisateurs avec des « portes dérobées » ou autres « dispositifs magiques » permettant d’accéder aux données sans aucune restriction.

Le pire cauchemar de toutes ces barbouzes n’est pas un système inviolable, il consiste en une multitude (millions) de systèmes basés sur des principes différents qui sont utilisés par des millions d’utilisateurs qu’il faut à chaque fois « craquer ».

Même s’ils sont mille fois plus faciles à craquer les barbouzes sont submergées par ce raz de marée totalement ingérable.

Souvenez-vous de « Jam Echelon Day » qui en 1999 avait planté TOUT le réseau Echelon pendant une semaine suite à la saturation des serveurs.

Et contre cette avalanche de données, soit les barbouzes se retrouvent ruinées en investissant sans limite dans des machines toujours plus puissantes, soit ils limitent leur champ de recherches et leur système devient une vraie passoire.

+11

AlerterOn se rappellera lorsque Zimmermann a sortie PGP en 1991, les poursuites qu’il a du subir pendant quelques années par son propre pays les USA.

https://fr.wikipedia.org/wiki/Pretty_Good_Privacy

+1

AlerterPgp ?

Heu … à peu près toutes les entreprises un peu sérieuses.

Ça fonctionne bien, mais pas simple pour les débutants (qui envoie souvent leurs clés privés au lieu la publique ) .

Ou alors votre réponse est de l’ironie?

+1

AlerterJe réponds sur ce paragraphe :

« Je dirais même qu’il est préférable d’utiliser un dispositif « maison » que vous êtes le seul à utiliser censé être moins fiable car les « grandes oreilles » devront perdre un temps précieux à tenter de le « casser ». »

Clairement : non !

C’est très difficile de concevoir un algo crypto qui ne soit pas trivialement cassable par des cryptanalystes .

Généralement, un débutant crée un gros fatras de truc compliqués et pense que c’est incassable et passe a coté d’un problème béant.

Soit vous pensez être une cible, alors renseigner vous et utiliser des algos qui ont faire leur preuves (ou plusieurs suivant votre paranoia, AES(US/suisse)+serpent(US)+gost(Sovietique)).

Si vous n’êtes pas une cible : prenez juste des solutions open source comme openssl, openssh.

+1

Alerter**AES(US/suisse)+serpent(US)+gost(Sovietique)**

+ une tambouille de type « private joke » le tout mixé irrégulièrement.

C’est ce que j’ai compris du dispositif « maison » 🙂

+0

AlerterComment s’appellent les Crypto AG d’aujourd’hui?

La meilleure réponse individuelle (et étatique) est de considérer que tout ce qu’on écrit via et sur internet, et dit au téléphone (quel qu’il soit) ou même dans certaines pièces ouvertes sur l’extérieur ou carrément « sonorisées ») est récupéré, analysé et peut être utilisé contre soi ou contre d’autres (interlocuteurs, concurrents, etc…)