Source : Raconteur, Nafeez Ahmed, 24-02-2019

Les faibles coûts de démarrage et les profits énormes associés à la cybercriminalité ont donné naissance à une industrie florissante, et aucune entreprise – quel que soit son secteur ou sa taille – n’en est à l’abri.

Par Nafeez Ahmed – 24 février 2019

L’Internet des objets (IdO) a été acclamé comme l’amorce d’une révolution technologique qui va transformer nos vies dans le bon sens. Avec tous les appareils et outils imaginables que nous utilisons, interconnectés de façon transparente par le biais du cloud, tout ce que nous faisons, du travail aux loisirs, sera de plus en plus automatisé, efficace et facilement configurable d’une manière qui était auparavant inimaginable. Mais avant même que la révolution de l’IdO ne soit pleinement réalisée, les coûts qui y sont associés grimpent de manière exponentielle. Un nouveau rapport d’Accenture estime que cela pourraient coûter jusqu’à 5,2 billions de dollars aux entreprises au cours des cinq prochaines années en coûts supplémentaires et en pertes de revenus dues à la cybercriminalité « car la dépendance aux modèles commerciaux complexes sur Internet est supérieure à la capacité à implanter les sécurités adéquates qui protégeraient des ressources essentielles. »

Selon le rapport, environ 80 % des chefs d’entreprise admettent avoir des difficultés à assurer la protection de leur entreprise. Et il n’y a pas que les entreprises. Les chiffres du gouvernement révèlent que les habitants du Royaume-Uni sont plus susceptibles d’être victimes de cybercriminalité ou de fraude que de toute autre infraction.

Même une cybercriminalité rudimentaire rapporte d’énormes dividendes

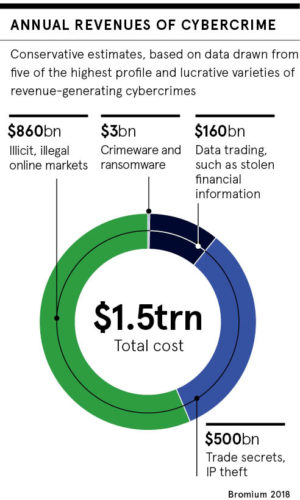

Tandis que les coûts pour les entreprises et les consommateurs honnêtes augmentent, les profits des cybercriminels augmentent également. Une étude menée en 2018 par l’Université du Surrey fait une estimation prudente selon laquelle la cybercriminalité menée sur des plateformes bien connues comme Amazon, Facebook et Instagram engrange 1,5 billion de dollars, soit l’équivalent du PIB de la Russie.

Il ne s’agit même pas d’une cybercriminalité particulièrement sophistiquée. Selon l’auteur de l’étude, Michael McGuire, docteur en criminologie, ces plateformes sont utilisées pour effectuer de l’évasion fiscale, déplacer des fonds, vendre des drogues illégales et des marchandises contrefaites. Avec les progrès technologiques, les possibilités d’une telle criminalité se transformeront.

« Dans un monde où presque toutes les directives, tous les processus, toutes les transactions et tous les secrets se trouvent dans le cyberespace, il pourrait y avoir une multitude d’opportunités pour les criminels », avertissait un rapport du programme Global Strategic Trends du Ministère britannique de la Défense en octobre 2018. Avec des coûts de démarrage relativement faibles et des profits potentiellement énormes, la cybercriminalité organisée présente un attrait commercial évident, selon le rapport, en particulier pour les « personnes vivant dans des pays aux possibilités économiques limitées. »

Les cybercriminels innovent rapidement pour améliorer leur productivité

La plupart des cyberattaques dans l’Union européenne, par exemple, viennent en fait de l’extérieur.

Et comme toute autre activité économique, les cybercriminels investissent rapidement dans l’innovation et les nouvelles techniques pour améliorer leur productivité. Un rapport de l’entreprise mondiale de sécurité informatique Check Point Software Technologies, basée à Tel Aviv, souligne comment les méthodes de cybercriminalité se sont « démocratisées » et sont accessibles à quiconque est prêt à payer pour les obtenir.

« Les cybercriminels explorent avec succès de nouvelles approches et de nouveaux modèles commerciaux furtifs, tels que l’utilisation de logiciels d’affiliation malveillants, pour maximiser leurs revenus illégaux tout en réduisant leur risque de détection », explique Peter Alexander, de Check Point.

Maya Horowitz, directrice du renseignement et de la recherche de Check Point, dresse le portrait d’une approche de plus en plus corporatiste de la cybercriminalité. Les attaques impliquent des équipes organisées de programmeurs, d’initiés de l’entreprise, de techniciens informatiques et d’experts en hameçonnage. Ces équipes publient même des offres d’emploi pour de nouveaux postes en prévision du prochain piratage.

Comment le dark web facilite la cybercriminalité organisée

Ce type d’activité a été facilité par le dark web, une partie cachée de l’Internet où les criminels peuvent agir sans être détectés, en utilisant des outils complexes de chiffrage et d’anonymisation. Le dark web a fait la une des journaux pour la première fois en 2013 lorsque le FBI a fermé le célèbre site web Silk Road, un marché noir en ligne vendant des drogues illicites. Le dark web prospère comme un trésor de logiciels automatisés qui peuvent être utilisés pour troller et attaquer automatiquement des comptes vulnérables.

« Un cybercriminel peut facilement acheter un certain nombre de programmes de craquage de mots de passe et peut louer ou acheter des kits d’exploits informatiques qui contiennent de nombreux outils permettant d’effectuer des attaques », explique Corey Milligan, l’un des premiers techniciens en cyber-opérations de l’armée américaine, maintenant analyste principal du renseignement sur les menaces liées à la cybercriminalité chez Armor Defence, une société de sécurité de cloud computing du Texas. « Les kits sont conçus pour permettre à un utilisateur moyen d’ordinateur d’attaquer avec succès diverses vulnérabilités et ensuite de distribuer des logiciels malveillants ou potentiellement d’effacer le disque dur d’une victime. »

La cybercriminalité dans le dark web est florissante, en particulier car des personnes peuvent être embauchées par des tiers pour mener des attaques. « Le plus grand impact qu’ils peuvent avoir, c’est lorsqu’ils sont engagés pour faire quelque chose pour quelqu’un d’autre », ajoute M. Milligan.

En effet, une toute nouvelle industrie clandestine est apparue, baptisée « malware as a service » [logiciel malveillant en tant que service, NdT]. Et à mesure que l’IdO se développe, les possibilités de croissance commerciale et criminelle grandissent.

Selon Intel, nous passons d’un monde avec deux milliards d’objets intelligents et connectés sans fil en 2006 à un monde qui en aura 200 milliards en 2020. D’ici 2021, un demi-milliard de ces appareils seront portables.

Dr. Janusz Bryzek, un gourou de la Silicon Valley, pionnier de la technologie des capteurs, prévoit que d’ici 20 ans, il y aura 45 billions de capteurs en réseau, des dispositifs qui détectent les changements environnementaux physiques tels que la lumière, la chaleur, le son, l’humidité et la pression et y réagissent.

Les appareils connectés sont les principales cibles de la cybercriminalité

Déjà aujourd’hui, les attaques contre les appareils connectés, notamment les routeurs, les caméras, les thermostats, les appareils électroniques et les réveils, figurent parmi les principales cibles de la cybercriminalité. Mais les entreprises n’en font pas assez pour protéger ces appareils, préférant les mettre sur le marché sans tarder.

« Le risque est mondial. Peu importe la taille de votre entreprise ou de votre secteur d’activité, si vous êtes connecté à Internet, vous êtes à risque, car n’importe qui peut vous trouver ; soit vous, soit les appareils connectés que vous avez », explique M. Milligan.

La plupart des entreprises accusent un retard considérable en matière de protection contre ces risques accrus. En 2018, l’enquête Ipsos MORI sur les atteintes à la cybersécurité a révélé que quatre entreprises sur dix et un cinquième des organismes de charité avaient subi une attaque informatique. Les résultats ont conduit le groupe de recherche sur la cybersécurité du King’s College de Londres, en janvier dernier, à demander au gouvernement britannique de nommer et de blâmer les entreprises dont les mesures de cybersécurité ne parviennent pas à protéger les données des consommateurs.

La complaisance n’est pas une option. Pour vous donner un avant-goût de ce qui s’annonce, l’une des plus grandes sociétés d’électricité d’Amérique, Duke Energy, a été frappée d’une amende réglementaire de 10 millions de dollars début février pour 130 violations des normes de sécurité physique et de cybersécurité. Si les entreprises n’agissent pas maintenant, les gouvernements n’auront d’autre choix que de les faire payer plus tard.

Source : Raconteur, Nafeez Ahmed, 24-02-2019

Traduit par les lecteurs du site www.les-crises.fr. Traduction librement reproductible en intégralité, en citant la source.

Nous vous proposons cet article afin d'élargir votre champ de réflexion. Cela ne signifie pas forcément que nous approuvions la vision développée ici. Dans tous les cas, notre responsabilité s'arrête aux propos que nous reportons ici. [Lire plus]Nous ne sommes nullement engagés par les propos que l'auteur aurait pu tenir par ailleurs - et encore moins par ceux qu'il pourrait tenir dans le futur. Merci cependant de nous signaler par le formulaire de contact toute information concernant l'auteur qui pourrait nuire à sa réputation.

Commentaire recommandé

Je ne suis pas sur que le plus grand danger pour les citoyens dans ce monde futur tout numerique ce soit les criminels.Je crois que comme dans le monde reel le plus grand risque c’est un etat abusif.

Je viens de tester le reseau 4g par hasard dans un coin de mon village: 10giga en download mais 15giga en upload.Alors qu’avec la fibre en fixe,j’ai 100 giga en dl et 5 en up.

Pourquoi la 4g fournit elle d’autant de giga de donne en upload? pour le transport des voix du telephone? ou parce que les « telephones intelligents » ont tellement de donnees a transmettre sur leur maitre? (micro,camera(tiens qui scotche l’objectif de la camera de son smartphone?))

32 réactions et commentaires

Je ne suis pas sur que le plus grand danger pour les citoyens dans ce monde futur tout numerique ce soit les criminels.Je crois que comme dans le monde reel le plus grand risque c’est un etat abusif.

Je viens de tester le reseau 4g par hasard dans un coin de mon village: 10giga en download mais 15giga en upload.Alors qu’avec la fibre en fixe,j’ai 100 giga en dl et 5 en up.

Pourquoi la 4g fournit elle d’autant de giga de donne en upload? pour le transport des voix du telephone? ou parce que les « telephones intelligents » ont tellement de donnees a transmettre sur leur maitre? (micro,camera(tiens qui scotche l’objectif de la camera de son smartphone?))

+16

AlerterMoi je colle du papier à cigarette sur mon smartphone et du cecotche orange sur mon pc, hihi… Mais comme j’envisage d’arrêter de fumer, hum… puis à y être de me débarrasser aussi de cette addiction aux sites de

réinfrmationmanipulation…+3

AlerterVous confondez Mbits et Gbits…Vous comparez des pommes et des poires. Ce que vous mesurez ne veut rien dire, surtout pour un téléphone, c’est une mesure point a point sans signification, particulièrement pour le téléphone cellulaire car le chemin de transport change en permanence. [modéré] L’asymétrie ne veut rien dire. Pour aller au-delà il faut des réseaux 5g pour les données pas pour la voix.

Il y a des logiciels disponibles qui vont vous montrer toutes les connections actives (Android ou autres..) pour vous permettre de découvrir les maïtres qui vous surveillent…de plus mëme si votre téléphone n’est pas démarré il est toujours possible de le repérer (grâce à la batterie maintenant intégrée). C’est la raison pour laquelle les groupes terroristes changent de téléphone en permanence…

+4

Alerterhttps://www.zerohedge.com/news/2019-04-27/orwell-goes-retail-stores-now-track-where-you-shop-and-sleep

For instance, Hill Country Galleria in Bee Cave, Texas used information and location data from customers’ phones to determine that a lot of shoppers own pets. Using this data, it went on to install water fountains, babysitting stations and photo op stations for customers and their pets. As a result, the time customers spent in the mall grew by 40%.

These few clues that retail owners are getting from customers’ phones are one of the last chances brick-and-mortar shops have at trying to salvage their industry. They’re buying this mobile phone data hand over fist in order to help determine where people shop, eat and see movies. They’re also looking to see where customers go before and after going to the mall. It helps them look at personal details and paint a picture of the demographic that shops with them. It also helps them advertise.

Les telephones portables et son taux de penetration dans la population sont une des technologies qui me fait le plus craindre pour l’avenir de la democratie.

+3

AlerterToujours le même procédé: après vous avoir rendu accro on vous fait bien peur, pour vous faire accepter les lois liberticides et la surveillance généralisée au nom de votre sécurité.

Conclusion: refuser les objets connectés et s’autolimiter dans l’usage d’internet…

Et en prime c’est bon pour la planète!

+9

AlerterPuis qui dit ondes dit risques pour la santé….parait-il.

+1

AlerterL’attaque de nos « dirigeants avisés » contre le dark web n’est absolument pas motivée par les risques de cybercriminalité « banale » (drogues, trafics divers).

Cette attaque est surtout liée au fait que les informations qui transitent sur ce sous-réseau leur échappent totalement et qu’ils ne peuvent pas, à moins de consacrer une énergie considérable (et donc les ressources financières associées) pour contrôler les utilisateurs et poursuivre leurs opposants.

De toutes façons, il est tout à fait possible de commettre des crimes sur l’Internet « normal » sans laisser de traces mais c’est plus compliqué.

Leur principal problème, c’est simplement qu’ils en contrôlent plus rien et veulent museler les oppositions qui pourraient mettre leur prédominance en danger.

Quant aux hackers, ils utilisent certes le dark web, mais leurs méfaits ont bel et bien lieu sur le « white web ».

Ils profitent de gouffres de sécurité qui restent grand-ouverts en attendant patiemment qu’ils ne soient publiquement révélés. Simplement pour « optimiser » les coûts des logiciels et engranger le maximum de profits.

Il ne se passe pas un seul jour sans que de nouvelles failles de sécurité ne soient dévoilées par des chercheurs aux éditeurs concernés.

Failles qui ont 3 mois pour être comblées avant que ces découvertes ne soient publiquement dévoilées.

Qui est le plus responsable ?

Le berger qui laisse volontairement la porte grande ouverte ou le loup qui profite de l’aubaine pour s’infiltrer dans la bergerie ?

+8

AlerterLes failles de sécurité sont une aubaine pour la CIA qui n’hésite pas à les exploiter :

https://www.zdnet.fr/actualites/vault7-apple-assure-avoir-corrige-bon-nombre-des-failles-exploitees-par-la-cia-39849530.htm

« La fuite donne un bon aperçu des capacités de la CIA à l’époque de la sortie du 1er iPhone et montre que les équipes de R&D de l’agence de renseignement ne ménagent pas leurs efforts pour s’attaquer aux appareils Apple. »

https://www.zdnet.fr/actualites/wikileaks-de-nouveaux-documents-detaillent-les-efforts-de-la-cia-pour-pirater-les-produits-d-apple-mais-maj-39850302.htm

Microsoft et Samsung sont aussi la cible de l’agence américaine :

https://www.bbc.com/news/technology-39203724

+4

AlerterLa CIA n’est pas la seule agence à exploiter les failles de sécurité.

On se souvient que la faille de sécurité exploitée par le ransomware WannaCrypt, qui avait fait beaucoup parlé de lui en mai 2017, a été exploitée au départ par la NSA à des fins d’espionnage, comme le confirme Brad Smith, président et directeur juridique de Microsoft, dans son article daté du 14 mai 2017. En août 2016, un mystérieux groupe de hackers appelé « The Shadow Brokers », jusqu’alors inconnu, a annoncé avoir en sa possession l’arsenal numérique de la NSA. La faille de sécurité a ensuite fuité vers des groupes criminels.

Ce n’est pas la première fois que l’on entend parler d’affaire d’espionnage de la part de la NSA. A ce sujet, on peut réécouter l’allocution de Bernard Barbier, ex-chef de la DGSE, au sujet du piratage de l’Elysée par la NSA en 2012 :

https://www.youtube.com/watch?v=BRpmb8CHb54

Pour plus d’info :

https://blogs.mediapart.fr/ivan-kwiatkowski/blog/130517/quest-ce-que-wannacrypt-le-virus-qui-fait-fermer-une-usine-renault

+2

Alerterla cybercriminalité menée sur des plateformes bien connues comme Amazon, Facebook et Instagram engrange 1,5 billion de dollars, soit l’équivalent du PIB de la Russie…

Ce passage est lamentable. Soit il s’agit de la forme courte du billion anglais (10 puissance 9) soit de la forme longue (10 puissance 12).

Il s’agit de la forme longue, les amis de Vlad pourront vérifier que le pib de la sainte Russie vient après la Corée du Sud…. donc il aurait été nécessaire d’écrire 1500 milliards de $ ou 1.5 trillion…

La traduction autromatique ne remplace pas la compréhension du texte…

+0

AlerterPuisque vous ne lisez que la version anglaise des articles (cf. votre commentaire sous l’article « Comment l’intelligence collective peut changer votre monde, dès maintenant »), vous devriez savoir que l’auteur a écrit « 1.5 trillion », soit 1.5 billion ou 1500 milliards (un billion est égal à un million de million). Google translate traduit « 1.5 trillion » par « 1500 milliards » dans le texte, ce qui est effectivement plus compréhensible pour un Français, bien que le terme soit parfaitement acceptable. Au passage, on sent que l’IA est passé par là car la traduction de Google translate s’est adapté au contexte du texte.

Mais ce qui est le plus gênant n’est pas là. Le PIB de la Russie est de 4000 milliards d’euros (il est classé après celui de l’Allemagne). L’auteur aurait mieux fait de parler du PIB de l’Iran :

https://fr.wikipedia.org/wiki/Liste_des_pays_par_PIB_(PPA)

Les Crises cherche des traducteurs. Je vous encourage vivement à répondre à cette demande d’aide :

https://www.les-crises.fr/entraide-traduction-anglais-7-2/

+4

AlerterLe PIB de la Russie est de 1.5 trillion…la référence que vous fournissez est en équivalent de pouvoir d’achat pas le pib nominal…ici..

https://fr.countryeconomy.com/gouvernement/pib/russie (350 milliards par trimestre)

En passant le pib a baissé de 10 % entre 2014 et 2018 à cause des sanctions américaines..de la baisse tendancielle du prix du gaz et du pétrole. On peut le vérifier à l’étranger (Inde par exemple) d’ou les touristes russes de base ont disparu, le cours du rouble s’étant effondré.

+1

AlerterMerci Serge pour ces clarifications.

J’avais commencé à fouiller un peu parce que cela me titillait de causer billions alors que nous causons tous en milliards au pays des fromages pas propres, surtout moi quand je négocie ma paie hebdomadaire, (comme les chameaux mais avec 7 bosses 😉 )))

Petit bémol, le PIB de la Russie, variable d’une source à l’autre est de quelques chose de l’ordre de 1.600 milliards en dollars de chez les américains d’Amérique du nord. Il est effectivement d’un peu plus de 4200 milliards de DOLLARS INTERNATIONAUX, ce qui le place en 6ème position juste derrière l’Allemagne mais aussi 4 places devant la France avec un tiers de PIB en moins relativement à la Russie et toujours en DOLLARS INTERNATIONAUX.

En dollar « vrai », c’est à dire la vrai fausse monnaie des state, on a l’Allemagne en premier avec +/- 3.700 milliards de dollars, puis la France avec +/- 2.600 milliards et la Russie avec +/- 1.600 milliards.

J’avoue être un peu perdu entre la vrai fausse monnaie, la vrai fausse monnaie internationale, les PIB, le PIB-PPA et Jean-passe et des plus vertes.

Bien à vous.

+4

AlerterLe dollar vrai..règne sur le monde..il va falloir vous y faire..et avec les réserves de dollar détenus par la Chine le changement n’est pas au coin de la rue..les chiffres donnés par Monsieur Serge sont des équivalents ppa..c’est flatteur mais faux.

+0

AlerterRelisez mon commentaire Alain, j’ai bien vue l’idée de PPA 😉

Pour ce qui est de la Chine il me semble qu’ils dégagent le vrai faux dollar pour beaucoup d’or bien massif.

Et enfin, je crois que la nouvelle marotte du FMI c’est les DTS. Cela étant, c’est largement au dessus de mes con-pétances.

Hum… trouvez pas que ça sent bizarre ? Ho feu, Ho feu la

cathédrale est en feumaison brûle !+3

AlerterCompte-tenu de la faiblesse de l’économie des Etats-Unis, le dollar finira un jour par ne plus être la monnaie d’échange internationnale. Ce sera un grand mal pour ce pays, mais un grand bien pour le reste du monde.

+1

AlerterVous allez attendre longtemps et pour la faiblesse de l’économie aux USA…avec un pays qui dépose 70 % des brevets, l’immense marché intérieur, leur main-mise sur toutes les organisation internationales (bancaires et autres)…Tentez-donc de vous passer du réseau Swift…admirateur de Vlad ?

+1

Alerter@alain maronani

Laissez la Chine, la Russie, l’Inde et l’Afrique du Sud s’occuper de cela (pour le Brésil, il faudra attendre de nouvelles élections).

Si vous me prenez pour un admirateur de Poutine, alors vous vous devez être un admirateur de Trump. En fait, je n’ai d’admiration ni pour l’un, ni pour l’autre, mais je trouve l’impérialisme américain dangereux.

+2

AlerterCette subtilité doit effectivement être précisée.

Il existe deux types de PIB : le PIB nominal et le PIB à parité du pouvoir d’achat. Le PIB à parité du pouvoir d’achat est calculé à partir du dollar international, unité normalisée utilisée par les économistes.

Le dollar international est une unité hypothétique de monnaie ayant la même parité de pouvoir d’achat que le dollar américain avait aux États-Unis à un moment donné. Il est largement utilisé dans les statistiques économiques et financières à diverses fins, notamment pour déterminer et comparer la parité de pouvoir d’achat et le produit intérieur brut de divers pays et marchés. Il a été proposé par Roy C. Geary en 1958 et développé par Salem Hanna Khamis entre 1970 et 1972.

Le PIB nominal ne prend pas en compte les différences de coût de la vie dans différents pays et les résultats peuvent varier considérablement d’une année à l’autre en fonction des fluctuations des taux de change de la monnaie du pays.

Une telle différence entre les deux PIB de la Russie montre que les richesses de ce pays sont sous-évaluées à cause de la valeur du dollar (effet Balassa-Samuelson), cette monnaie de singe. Surtout quand la principale richesse d’un pays vient de ses services (comme c’est le cas en France, par exemple).

Cependant, d’un point de vue factuel, Nafeez Ahmed a raison :

https://www.information-age.com/global-cybercrime-economy-generates-over-1-5tn-according-to-new-study-123471631/

+1

AlerterJ’ajoute qu’il faut noter que la cybercriminalité est une activité à classer dans les services (même si celle-ci rend de mauvais service !). Raison de plus pour penser que comparer l’argent générée par cette activité à un PIB nominal est une mauvause idée.

+1

AlerterPour ceux qui veulent en savoir plus, vous pouvez suivre cette conférence donnée par Mike McGuire, l’auteur du rapport donnant le chiffre de 1500 milliards de dollars :

https://www.rsaconference.com/videos/into-the-web-of-profit-tracking-the-proceeds-of-cybercrime

Son rapport est disponible ici :

https://learn.bromium.com/rprt-web-of-profit.html

+0

Alerter« Un nouveau rapport d’Accenture estime que cela pourraient coûter jusqu’à 5,2 billions de dollars aux entreprises au cours des cinq prochaines années en coûts supplémentaires et en pertes de revenus dues à la cybercriminalité. »

Est-ce une bonne ou une mauvaise nouvelle ? La cybercriminalité nécessite des investissements, donc de l’activité, ce qui n’est pas si mauvais que cela pour l’économie. Mais comme le dit l’auteur « les entreprises n’en font pas assez pour protéger ces appareils, préférant les mettre sur le marché sans tarder ». Là se trouve le coeur du problème. On peut le rapprocher à celui de l’obsolescence programmée. D’ailleurs, les vieux appareils n’intéresseront généralement pas les cybercriminels, car peu présents sur le réseau. Leur boîte à outils exploitent surtout les failles de sécurité des appareils récents. De manière plus générale, ils exploitent les failles des OS embarqués les plus fréquents (qui sont souvent les plus vulnérables, pour la raison donnée par l’auteur). Il serait donc judicieux de choisir son appareil en fonction de l’OS embarqué et de la fréquence de ses mises à jour, si on le peut, bien sûr.

+0

AlerterDésolé..un os embarqué..(mauvaise traduction pour embedded.)..n’est surement pas android ou ce que vous voulez ici…de plus ces systèmes (avionique, médical, contrôle du traffic) ne sont jamais changé par l’intermédiaire de Internet, ne sont pas en réseau et quand ils sont en réseau n’utilisent pas Internet de plus un nombre important d’entres eux sont installés dans des micro-processors spécialisés ne possédant pas de mémoires modifiables…Cette douce illusion que choisir son os limite les risques permet d’oublier que vous n’avez aucune idée de ce qui peut-être installé dans l’électronique (firmware). C’est bien le problème avec Huawei pas les logiciels qui peuvent être audités…mais son firmware.

Cette remarque peu aussi être étendue à l’open source…

+0

AlerterL’article parle d’appareils qui peuvent être connectés à Internet à un moment donné, sinon expliquez-moi comment des pirates peuvent y avoir accès ? Pas mal de microprocesseurs sont flashables et l’on peut raisonnablement penser que les appareils dont parle l’article doivent l’être. De plus, il ne faut pas confondre le BIOS et l’OS. Le BIOS n’est peut-être pas modifiable dans certains cas, mais l’OS doit pouvoir l’être.

Les appareils dont parle l’article doivent, à mon avis, souvent utiliser des OS (comme les téléphones portables).

+1

AlerterPas les systemes dits embedded..comme les contrôleurs avionique, les systèmes médicaux..les systèmes de contrôle de traffic. Ces systèmes (ASIC) ne sont jamais connectés à des réseaux partagés. Merci de m’expliquer la différence entre un bios et l’os…

Votre téléphone, l’imprimante que vous achetez (et dont le logiciel peut-être mis à jour), etc ne sont pas des systèmes embedded, les routeurs etc sur Internet n’en sont pas plus, le logiciel qui fonctionne dans votre souris USB..l’est comme le logiciel de votre clavier d’ordinateur…

Les systèmes médicaux et l’avionique peuvent-être modifiés mais uniquement à l’aide de matériels spécialisés (reconfiguration ASIC).

+0

AlerterLisez ce document très instructif :

https://itp.nyu.edu/physcomp/lessons/microcontrollers/microcontrollers-the-basics/

Lorsque un appareil est suffisamment complexe, il nécessite l’utilisation d’un système d’exploitation (OS), le contrôle des affichages, de l’alimentation et des E/S physiques est généralement confié à des microcontrôleurs, tandis que le processeur central exécute le système d’exploitation.

Tout processeur qui exécutera un système d’exploitation exécutera également un système d’entrées-sorties de base, ou le BIOS. Un BIOS peut être chargé sur un processeur à l’aide d’un chargeur de démarrage. Un BIOS s’exécute avant ou à la place du système d’exploitation.

+1

AlerterDites-moi..vous pensez me donner un cours en me passant des références ? J’ai plus de 40 années d’expérience en avionique en système temps-réel en asservissement industriel…Vous avez été dans le fossé dès le début. Non votre téléphone n’est pas un embedded system…mais vous ne voulez pas le reconnaître…

+0

Alerter@alain maronani

Voici la liste des systèmes d’exploitation utilisés dans les smartphones :

https://fr.wikipedia.org/wiki/Syst%C3%A8me_d%27exploitation_mobile

Il me semble que je n’ai pas utilisé le terme embedded. Si c’est le mot embarqué qui vous gêne, je veux bien le remplacer par un autre terme, comme installé par exemple.

+0

Alerter@alain maronani

Après vérification complémentaire, je ne crois pas que le mot embarqué soit inapproprié :

https://fr.wikipedia.org/wiki/Syst%C3%A8me_d%27exploitation_embarqu%C3%A9

« Les systèmes embarqués sont utilisés dans des domaines très variés tels que la téléphonie mobile, l’électroménager, les équipements médicaux, l’aéronautique, l’automobile, les bornes automatiques, etc. »

Mais Wikipedia a peut-être tort. Si c’est le cas, je vous encourage vivement à proposer une correction à leur article.

+0

AlerterBen pour mon point de vue qui peut paraître trivial voire pire béotien, sur ce coup je pratique le rasoir d’ockam pour qu’il ne subsiste qu’un poil, un seul 😉

Qui dit norme, qui dit règle, qui dit obligation, qui dit amende, dit MONOPOLE.

Et si des boites n’ont pas les moyens de sécuriser leurs produits face aux fantômes du darquewoueb, tout comme les sites web ne peuvent pas supprimer les faikeunouises et les propozaineux, où si le boulanger du coin ne peut pas faire du pain traditionnel sans la certification ISO 35XZ789Vt ou le menuiser faire un cheval à bascule sans l’avoir explosé 392 fois contre un mur du çon pour prouver qu’il casse selon les normes, alors c’est qu’ils sont incom-pétants à servir le noble peuple humain qui réclame toujours plus de toujours plus et avec toujours plus du mieux qui sert le bien.

Sinon, c’est plus compliqué et je comprends pas….

+3

AlerterCe n’est pas un problème d’incompétence. Cela vient de la volonté, pour les fabriquants, de vendre rapidement un nouvel appareil sans prendre le temps nécessaire pour les tests et les corrections nécessaires. Si une bonne partie des 5200 milliards de dollars que coûte la lutte contre la cybercriminalité étaient utilisés pour un codage minutieux et pour tous les tests nécessaires, nous aurions des appareils beaucoup plus fiables et sécurisés. Ils seraient plus chers, certes, mais nous n’aurions pas besoin de les remplacer sans cesse, ce qui serait en plus meilleur pour l’environnement.

IBM a un temps estimé qu’un développeur informatique ne pouvait pas écrire l’équivalent de plus de 5 lignes de code correctes par jour. Mais ces 5 lignes, c’est pour le développement d’un code béton. On sait faire cela pour les missions spatiales, alors on pourrait le faire pour nos appareils domestiques si on le voulait.

+1

AlerterJe comprends. Des normes trop contraignantes peuvent poser effectivement un problème. Mais je ne crois pas que ce soit le cas pour nos appareils connectés. Il y a vraiment un problème de négligeance volontaire dans le codage des logiciels utilisés. Je ne crois pas qu’il existe une norme qui interdise de prendre plus de soin dans ce codage. Je pense, en revanche, que les brevets logiciels constituent un obstacle bien plus grand pour celui qui voudrait se lancer dans la production d’un apparel connecté plus sécurisé.

+0

AlerterLes commentaires sont fermés.